ניצול קלאו: קריאת השכמה לאבטחת העברת קבצים

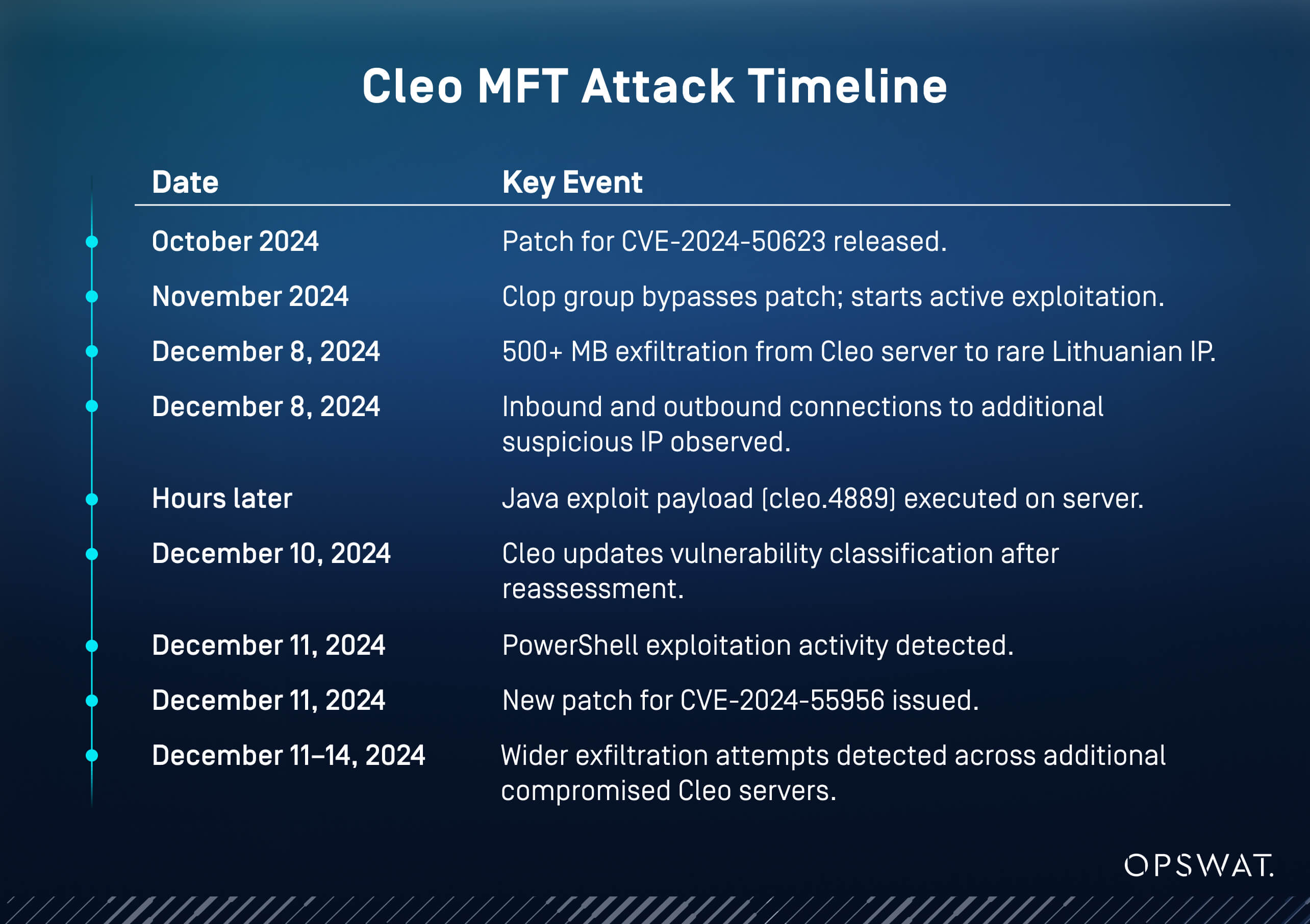

בדצמבר 2024, חוקרי אבטחת סייבר חשפו פגיעות מדאיגה של ביצוע קוד מרחוק (RCE) במוצרי העברת קבצים מנוהלים של Cleo, כפי שדווח לראשונה על ידי CSO Online .

תוקפים ניצלו באופן פעיל את הפגם הזה, ועקפו אפילו את התיקונים שפורסמו לאחרונה. למרות עדכוני האבטחה הראשוניים של Cleo, גורמי האיום הצליחו להמשיך לפגוע במערכות מעודכנות, וחשפו חולשות עמוקות בטיפול בסיסי בקבצים, אימות קלט וחוסן הפלטפורמה.

התקרית האחרונה היא חלק ממגמה מטרידה: פתרונות העברת קבצים מנוהלים הפכו למטרות עיקריות להתקפות סייבר מתוחכמות . פלטפורמות אלו, האחראיות על העברת קבצים מאובטחת של נתונים רגישים ביותר על פני ערוצים מהימנים, מהוות נקודת כניסה אטרקטיבית עבור תוקפים.

פרצה בסביבת MFT (העברת קבצים מנוהלת) עלולה לגרום לתוצאות קטסטרופליות, החל מדליפת נתונים מערכתית והפרות רגולטוריות ועד לשיבושים תפעוליים במגזרי תשתית קריטיים, שכולם עלולים לגרום נזק תדמיתי חמור.

Secure MFT כבר אינו אופציונלי בסביבות תשתית קריטיות. ארגונים חייבים להתקדם מעבר לטלאים ריאקטיביים ופתרונות אנטי-וירוס בודדים. במקום זאת, ארגונים חייבים לאמץ ארכיטקטורות אבטחה פרואקטיביות, רב-שכבתיות ומתקדמות שתוכננו במיוחד כדי להגן MFT מבצעים נגד נופי איומים מודרניים.

כיום, הדברים הבאים אינם עוד שיטות עבודה מומלצות, אלא צרכים תפעוליים:

בניית חוסן

ארגונים חייבים ליישם אמצעי אבטחה כדי להתאושש במהירות מפריצות או שיבושים, תוך מזעור ההשפעה וזמני ההשבתה.

שמירה על ממשל מרכזי

שליטה מרכזית על העברות קבצים, גישת משתמשים ועקבות ביקורת חיונית לנראות ותאימות.

אכיפת העברות מבוססות מדיניות וכללי אבטחה

העברות קבצים חייבות לפעול לפי כללים אוטומטיים ומוגדרים מראש כדי למנוע טעויות אנוש ולהבטיח עקביות.

יישום אמצעי מניעת איומים רב-שכבתיים

מנועי אנטי-וירוס בודדים אינם עוד אופציה בטוחה; מנועי אנטי-וירוס מרובים הם בעלי סיכוי טוב בהרבה לזהות ולנטרל איומי סייבר.

בתוך פרצת Cleo: כיצד תוקפים ניצלו MFT חולשות

בסוף שנת 2024, חוקרי אבטחה זיהו ניצול פעיל של פגיעות קריטית של ביצוע קוד מרחוק בזמן אמת במוצרי העברת קבצים מנוהלים של Cleo. הפתרונות שנפגעו כללו את Cleo LexiCom, Cleo VLTrader ו-Cleo Harmony, הנמצאים בשימוש נרחב בסביבות ארגוניות.

Cleo LexiCom הוא תוכנה מבוססת מחשב שולחני MFT לקוח לחיבור עם רשתות מסחר מרכזיות. Cleo VLTrader מספק שירות ברמת השרת MFT יכולות עבור ארגונים בינוניים, בעוד ש-Cleo Harmony נועדה לענות על צרכי האינטגרציה והעברת הקבצים המאובטחת של ארגונים גדולים.

אפילו לאחר שפורסם תיקון אבטחה ראשוני באוקטובר 2024, התוקפים המשיכו לפגוע במערכות Cleo בהצלחה, תוך ניצול חולשות שלא טופלו במלואן, כפי שדווח על ידי Darktrace בדצמבר 2024.

צוותי אבטחה קראו לארגונים לנתק באופן מיידי את השרתים שנפגעו מהאינטרנט וליישם אמצעי הפחתה זמניים עד להמתנה לתיקון מלא יותר.

שלושה אלמנטים טכניים מרכזיים של ההתקפה כללו:

- ניצול פגיעות בהעלאת קבצים כדי להשיג כתיבה לא מורשית של קבצים

- שחרור קבצים זדוניים לתיקיית "Autorun", מה שמפעיל הפעלה אוטומטית

- מינוף תכונת ההפעלה האוטומטית לפריסת שרשרת מטען הכוללת ארכיוני ZIP, קבצי תצורה של XML ופקודות PowerShell זדוניות

חקירות המעקב חשפו סימנים לטקטיקות תוקף מתקדמות, כגון סיור ב-Active Directory, מחיקת קבצים חשאית ופריסת דלת אחורית מותאמת אישית לג'אווה המכונה קליאופטרה.

השפעות מיידיות שנצפו:

- ביצוע קוד מרחוק על שרתים פגיעים

- גישה בלתי מורשית לנתוני עסקים ולקוחות רגישים

- פשרה מלאה של המערכת מאפשרת תנועה רוחבית על פני סביבות רשת

פרצה זו המחישה כיצד כישלון בביטול מלא של פגיעויות מבוססות קבצים, למרות תיקון מתמשך, עלול לגרום לניצול מתמשך של מערכות ארגוניות קריטיות.

מַדוּעַ MFT פלטפורמות הן כעת מטרות עיקריות למתקפות סייבר

פריצת Cleo אינה מקרה בודד. במהלך השנים האחרונות, מערכות מנוהלות להעברת קבצים הפכו למטרות עיקריות עבור גורמי איום מתוחכמים. קבצים רגישים המועברים דרך פלטפורמות אלו קשורים לעתים קרובות באופן הדוק לפעילות עסקית, נתוני לקוחות או מידע מוסדר, מה שהופך את התגמול על פריצה מוצלחת לגבוה ביותר.

מקרים קודמים שזכו לפרופיל גבוה, כגון פרצות MOVEit Transfer, Accellion File Transfer Appliance ו-Forta GoAnywhere, מראים דפוס עקבי: גורמי איום מתמקדים בטכנולוגיות העברת קבצים כנקודת כניסה אסטרטגית לרשתות ארגוניות.

תקרית קליאו מחזקת את העובדה שגם ארגונים עם מערכות מתוקנות ומעודכנות נמצאים בסיכון אם MFT פתרונות אינם מתוכננים עם עקרונות אבטחה מובנים ורב-שכבתיים.

מַדוּעַ MFT פלטפורמות הן מטרות בעלות ערך כה גבוה:

- מידע רגיש הנמצא בתנועה כולל לעיתים קרובות אישורים, פרטים אישיים מזהים, רשומות פיננסיות וקניין רוחני

- יחסים אמינים עם בעלי עניין פנימיים וחיצוניים מגבירים את ההשפעה הפוטנציאלית של פרצות אבטחה

- פריצה לצומת העברת קבצים מהימן יכולה לספק נקודות כניסה לניצול רחב יותר של הרשת

כדי להתגונן מפני איומי סייבר, MFT אבטחה חייבת לעבור ממודל ריאקטיבי לארכיטקטורה גמישה ופרואקטיבית. אין להתייחס למניעה, לגילוי ולתגובה כשלבים נפרדים. במקום זאת, יש לשלב אותם בתכנון הליבה של פתרון העברת הקבצים המנוהל עצמו.

פרצות אחרונות, כולל אלו הקשורות לתוכנת Cleo, משקפות דפוס רחב יותר של תוקפים המכוונים לכלי עבודה מהימנים. תקרית הרץ חשפה את זהויות הלקוחות והדגימה את הסיכונים של פגיעויות בהעברת קבצים של צד שלישי. היא מראה מה יכול לקרות כאשר ארגונים מסתמכים על פתרונות חיצוניים ללא אבטחה רציפה ושכבתית. רשלנות כזו עלולה להותיר ארגונים חשופים לפרצות נתונים חמורות ולסיכוני תדמית.

בניית הגנות עמידות להעברת קבצים בעזרת MetaDefender Managed File Transfer ( MFT )

הניצול של קליאו מדגיש את הצורך ב MFT פתרונות שאינם מסתמכים רק על תיקונים אלא נבנים מהיסוד עם בקרות אבטחה רב-שכבתיות. MetaDefender Managed File Transfer ( MFT ) מיועד לסביבות אבטחה תחילה, בהן בקרת העברה מבוססת מדיניות, מניעת איומים רב שכבתית, ממשל מרכזי ובידוד אזורי קפדני הם חיוניים.

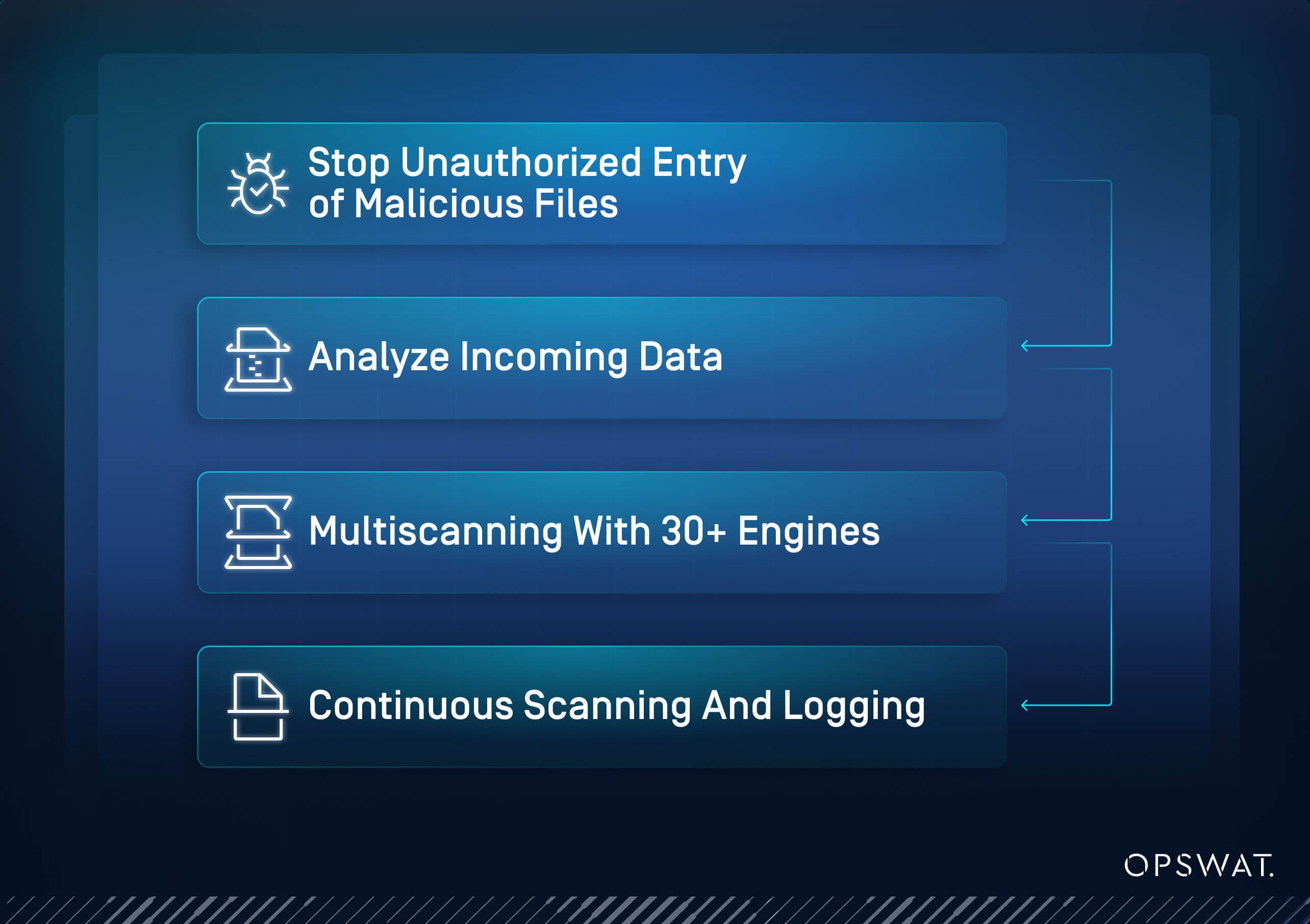

מספר יכולות של MetaDefender Managed File Transfer ( MFT ) לטפל ישירות בחולשות שנחשפו בפריצת Cleo:

1. מניעת ניצול ראשוני

אבטחת נקודות המגע הראשונות היא קריטית. MetaDefender Managed File Transfer ( MFT ) מחזק את בקרות הגישה כדי לחסום כניסה בלתי מורשית לפני שתוקפים יוכלו להעלות קבצים זדוניים או להשיג דריסת רגל ברשת.

- בקרת גישה Secure : מגביל MetaDefender Managed File Transfer ( MFT ) גישה לרשתות פנימיות או רשתות מאובטחות באמצעות VPN מהימנות. זה מונע חשיפה ישירה לתוקפים חיצוניים המנסים להעלות מטענים זדוניים.

- אימות רב-גורמי (MFA): אוכף שכבה נוספת של אימות משתמש. גם אם נגנבים אישורים, תוקפים אינם יכולים לקבל גישה לא מורשית בקלות.

- בקרות גישה מבוססות תפקידים עם אישורי מנהל: החלת הרשאות מפורטות על משתמשים וזרימות עבודה. אפילו משתמשים מאומתים חייבים לקבל אישור פיקוח לפעולות העלאה והורדה קריטיות.

2. זיהוי זיופים של קבצים ואלמנטים נסתרים

עצירת קבצים זדוניים בשער מונעת התקפות מלהתקדם בתוך המערכת. MetaDefender Managed File Transfer ( MFT ) מנתח ביסודיות נתונים נכנסים לפני שניתן להפעיל תוכן זדוני כלשהו.

- צינור בדיקת קבצים עמוקה: מזהה וחוסם קבצים המוסוות תחת סיומות שגויות. ארכיוני ZIP או קבצי XML זדוניים מזוהים בנקודת ההעלאה.

- זיהוי מדינת מוצא: סינון קבצים נכנסים לפי מיקום גיאוגרפי. ניתן לחסום אוטומטית קבצים שמקורם באזורים מוגבלים או בסיכון גבוה.

- חילוץ ארכיון וסריקת תוכן: פורק קבצים דחוסים במלואם לפני העברה. פעולה זו חושפת תוכנות זדוניות נסתרות בתוך ארכיונים מקוננים, כגון ניצול PowerShell. למידע נוסף על קבצים מאוחסנים והאיום שהם מהווים כאן .

3. מניעת איומים מתקדמת

מעבר לסריקה סטטית נחוצה כדי להתגונן מפני איומים מתקדמים ולא ידועים. MetaDefender Managed File Transfer ( MFT ) מיישמת סריקה מרובת מנועים ומנטרלת סיכונים ברמת התוכן.

- Multiscanning של Metascan™ עם יותר מ-30 מנועים: סורק בו זמנית כל קובץ באמצעות מנועי אנטי-וירוס וזיהוי איומים מרובים. קבצים זדוניים וקבצים דמויי Webshell נחסמים לפני הביצוע. למידע נוסף על Multiscanning כאן .

- Deep CDR™ (Content Disarm & Reconstruction): בונה מחדש קבצים על ידי הסרת אלמנטים פעילים או ניתנים להרצה. גרסאות נקיות ובטוחות של קבצים מועברות תוך נטרול איומים נסתרים. למדו כיצד Deep CDR יוצר מחדש קבצים כאן .

- File-Based Vulnerability Assessment : מנתחת קבצים לאיתור פגיעויות ידועות שעלולות להיות מנוצלות מאוחר יותר. גישה זו לוכדת סוגי מסמכים שהותקנו כנשק לפני זמן הריצה.

4. חוסן וגילוי מוקדם

ניטור מתמיד וזיהוי מהיר מבטיחים שכל ניסיון פריצה יתגלה מוקדם, וממזערים את ההשפעה. MetaDefender Managed File Transfer ( MFT ) מאמת באופן רציף את שלמות המערכת ורושם רישום של כל אירוע קריטי.

- Adaptive ניתוח איומים ו-Sandboxing: מבצע ומנתח את התנהגות הקבצים בסביבה מבוקרת. פעולות חשודות כמו ביצוע הפעלה אוטומטית או חיבורים יוצאים לא מורשים מסומנות מוקדם. עוד על ניתוח זה המונע על ידי בינה מלאכותית כאן .

- אימות סיכום בדיקה: מנטר באופן רציף את שלמות קבצי המערכת וספריות היישומים. התראות מופעלות אם מתרחשים שינויים לא מורשים.

מניעת התפרצות: Metascan™ Multiscanning מנתח באופן רציף קבצים מאוחסנים באמצעות מסד הנתונים העדכני ביותר של מודיעין איומים כדי לזהות תוכנות זדוניות של יום אפס ולמנוע התפרצויות מתפתחות. - רישום ביקורת ושילוב SIEM: מתעד את כל פעילות הקבצים באופן מקיף. מאפשר מעקב מהיר אחר פרצות, חקירה פורנזית ודיווח רגולטורי.

על ידי הטמעת מניעה, גילוי וחוסן בכל שכבה, MetaDefender Managed File Transfer ( MFT ) יכלו לעצור את ניצול ה-Cleo במספר שלבים, לפני שמטענים זדוניים הגיעו לביצוע.

Secure MFT כבר לא אופציונלי

תקרית Cleo מספקת תזכורת חדה לכך שפלטפורמות העברת קבצים מנוהלות נמצאות בלב זרימת הנתונים הארגונית ויש להתייחס אליהן כחלק מהיקף האבטחה. פרצה בשכבה זו עלולה לחשוף כמויות עצומות של נתונים רגישים, לשבש פעולות קריטיות ולפגוע באמון בשרשראות אספקה שלמות.

ארגונים אינם יכולים להרשות לעצמם לצפות MFT אבטחה כמחשבה שנייה. ימי ההסתמכות על תיקונים בלבד חלפו. גורמי איום מדגימים כעת את היכולת לנצל חולשות קלות בטיפול בקבצים, הרשאות העלאה ועיבוד תוכן עם השפעה הרסנית.

MetaDefender Managed File Transfer ( MFT ) מספקת ארכיטקטורת אמון-אפס, בדיקת תוכן מעמיקה ומניעת איומים רב שכבתית שיכלו לשבש את ניצול Cleo במספר שלבים.

לסיכום, MetaDefender Managed File Transfer ( MFT ) היה:

- חסמו את ניסיונות ההעלאה הראשוניים הלא מורשים

- מנע את הביצוע האוטומטי של מטענים זדוניים באמצעות טריגרים להפעלה אוטומטית

- התראות מוקדמות של מנהלי מערכת באמצעות ניטור ורישום פרואקטיביים

על ידי שילוב של בקרת העברת קבצים מבוססת מדיניות, מניעת איומים רב-שכבתית, ממשל מרכזי ובידוד אזורים קפדני, MetaDefender Managed File Transfer ( MFT ) יוצרת סביבה מחוסנת לחילופי קבצים מאובטחים. רמת חוסן זו אינה עוד אופציונלית עבור ארגונים וספקי תשתית קריטית. היא בסיסית להגנה על נתונים ארגוניים מפני נוף האיומים המתפתח.