- הבנת סיכוני העברת קבצים ייחודיים לתחום הבריאות ותאימות לחוק HIPAA

- תכונות עיקריות בכל Managed File Transfer פתרונות לדרישות תאימות HIPAA

- אֵיך Managed File Transfer פתרונות מאפשרים ביקורות HIPAA ודיווחי תאימות יעילים

- שיטות עבודה מומלצות עבור Secure העברת קבצים בארגוני בריאות

- השוואה Managed File Transfer פתרונות: פלטפורמות ספציפיות לשירותי בריאות לעומת פלטפורמות גנריות

- שלבי יישום לפריסת תואם HIPAA Managed File Transfer בתחום הבריאות

- מדידת הערך של Managed File Transfer לתאימות בתחום הבריאות ולהגנה על נתוני המטופלים

- שאלות נפוצות

הבנת סיכוני העברת קבצים ייחודיים לתחום הבריאות ותאימות לחוק HIPAA

העברות קבצים בתחום הבריאות חושפות מידע רפואי מוגן (PHI) לפרצות נתונים, סנקציות רגולטוריות ושיבושים תפעוליים, משום שקבצים עוברים ללא הרף בין מחלקות, רופאים, שותפים ומערכות.

HIPAA (חוק ניידות ואחריות ביטוח בריאות) מעלה את הרף על ידי דרישה להגנה עקבית, יכולת ביקורת ובקרה עבור כל העברת קבצים. כלי שיתוף קבצים גנריים לעיתים רחוקות עומדים בציפיות אלה משום שחסר להם הממשל (מדיניות הצפנה נאכפת), האימות (אימות גישה אוטומטי) והנראות (נתיבי ביקורת מקיפים) שטיפול בביטוח בריאות דורש.

HIPAA מחייב דרישות ספציפיות, כולל תיעוד של שבילי ביקורת (יכולת ביקורת), תקני הצפנה (הגנה) ומגבלות גישה (בקרה), עבור כל העברת קבצים המכילה PHI.

אילו איומי אבטחה נפוצים ביותר בהעברת קבצים בתחום הבריאות?

העברות קבצים בתחום הבריאות (התנועה האלקטרונית של PHI בין מערכות, מחלקות ושותפים חיצוניים) הן מטרה לרוב של תוכנות כופר, גניבת נתונים ופריצת חשבונות, שבהן תוקפים מיירטים PHI במעבר או מנצלים לרעה בקרות גישה חלשות. על פי Healthcare IT News, מתקפת הכופר Change Healthcare בשנת 2024 אישרה חשיפת נתונים על כ-192.7 מיליון אנשים, מה שמדגים כיצד מרכז מידע יחיד שנפגע יכול להפוך לפריצת הנתונים הגדולה ביותר בתחום הבריאות בהיסטוריה של ארה"ב.

איומי אבטחה נפוצים בהעברת קבצים בתחום הבריאות כוללים:

יירוט נתונים : העברות קבצים לא מוצפנות או בעלות הגנה חלשה באמצעות דואר אלקטרוני או פרוטוקולים מדור קודם נותרות מטרות עיקריות.

גישה לא מורשית : חשבונות משותפים, הרשאות רחבות או חיבורי שותפים לא מאובטחים חושפים PHI באופן פנימי וחיצוני.

שימוש לרעה על ידי פנים : שליחה שגויה בשוגג, שימוש במכשירים אישיים או גניבה מכוונת גורמים לעתים קרובות להפרות מדווחות.

פשרה של צד שלישי : PHI זורם לעתים קרובות למעבדות, חברות חיוב וספקי שירותים מיוחדים שעשויים שלא לאכוף בקרות נאותות.

כשלים תפעוליים : תקלות בזרימות עבודה של העברות אד-הוק מובילות לאובדן קבצים, עיכובים או חסר תיעוד.

כיצד כללי HIPAA מעצבים את דרישות העברת קבצים אלקטרונית?

כלל הפרטיות של HIPAA דורש שכל מידע חיוני למידע חיוני (PHI) המשותף באופן פנימי או חיצוני ייחשף רק לצדדים מורשים בעלי מטרה לגיטימית, בעוד שכלל האבטחה מחייב אמצעי הגנה אדמיניסטרטיביים, פיזיים וטכניים המגנים על מידע חיוני למידע חיוני אלקטרוני במהלך השידור.

יחד, הם דורשים מישויות מכוסות ושותפים עסקיים להבטיח שכל העברת קבצים שומרת על סודיות (באמצעות הצפנה), מאמתת את הרשאת המשתמש (באמצעות אימות רב-גורמי) ושומרת על שלמות (באמצעות סכומי בדיקה או חתימות דיגיטליות) לאורך כל החילוף.

HIPAA דורשת מישויות מכוסות להגן על נתוני PHI במעבר דרך:

- בקרות סודיות המגנות על נתונים מפני יירוט

- אימות גישה המבטיח שרק משתמשים ומערכות מורשים יחליפו מידע חיוני (PHI)

- הגנות שלמות המאשרות כי קבצים לא שונו במהלך ההעברה

- ביקורת מלאה המתעדת מי שלח מה, מתי ולמי

- מדיניות עקבית וניהול סיכונים המסדירים את כל תהליכי העבודה של העברת קבצים

מדוע שיטות שיתוף קבצים מסורתיות אינן מספקות לתאימות ל-HIPAA?

כלים מדור קודם או כלים ברמת צרכן לוקים בחסר משום שהם חסרים בקרות, ניטור ומסלולי ביקורת ניתנים לאכיפה. שיטות אלו תלויות בהתנהגות המשתמש ולא באמצעי הגנה נאכפים, מה שיוצר כשלים צפויים בתאימות ומגביר את הסיכון לפריצות.

שיטות שיתוף קבצים מדור קודם ודרישות תאימות

| שִׁיטָה | Core בעיות | פער HIPAA |

|---|---|---|

| אימייל | שליחה שגויה, הצפנה לא עקבית | אין בקרת גישה אמינה או הגנה מקצה לקצה |

| FTP/SFTP | אישורים סטטיים, נראות מוגבלת | ביקורת לא מספקת ובקרה מבוססת תפקידים |

| כלי ענן לצרכנים | קישורים ציבוריים, הרשאות בניהול משתמשים | אין ממשל ארגוני עבור PHI |

| שיטות ידניות/אד-הוק | USB כוננים, אפליקציות לא מאושרות | אין נראות או אכיפת מדיניות |

בהתבסס על דרישות אבטחת השידור של כלל האבטחה של HIPAA סעיף 164.312(e) והנחיות HHS בנוגע להגנה על PHI אלקטרוני.

תכונות עיקריות בכל Managed File Transfer פתרונות לדרישות תאימות HIPAA

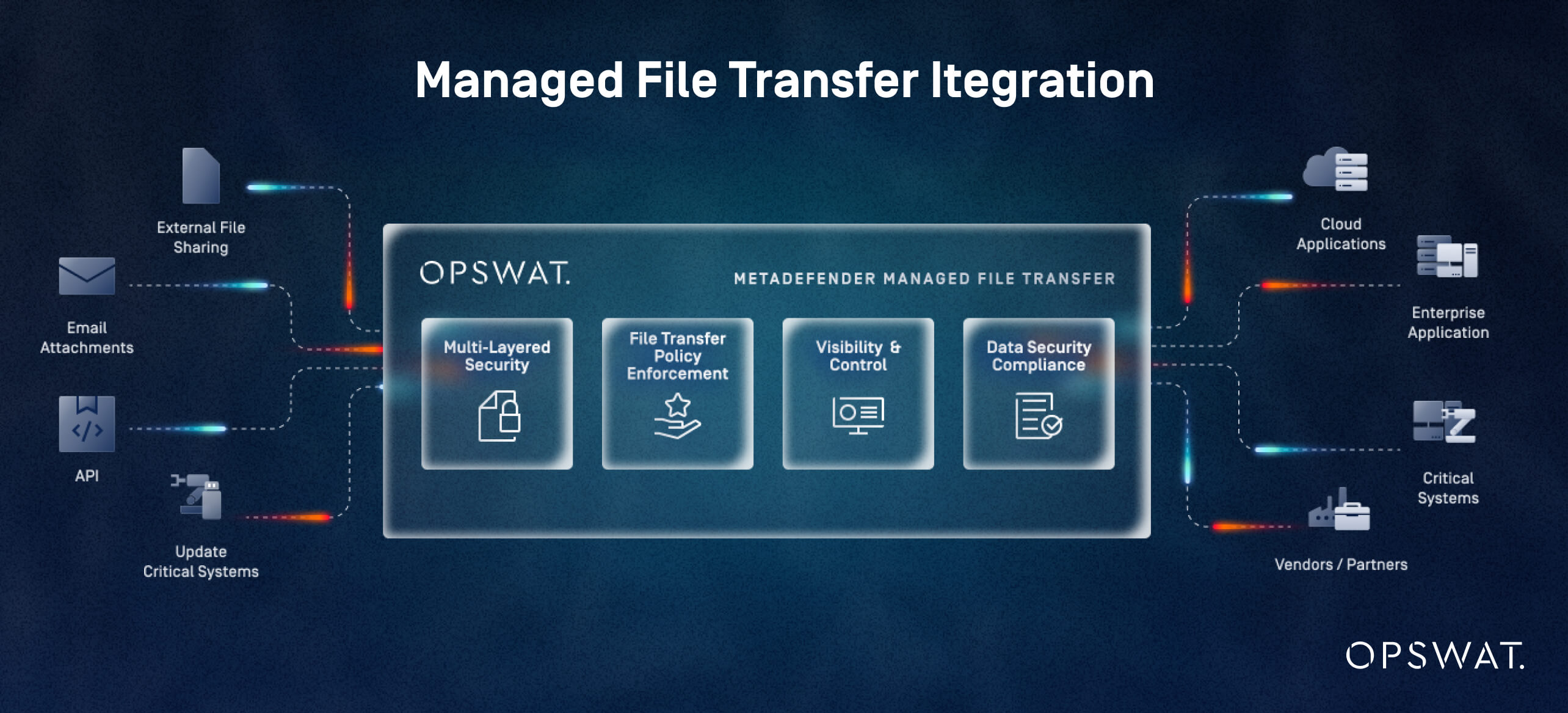

מוכן ל-HIPAA MFT פלטפורמת (העברת קבצים מנוהלת) חייבת לאכוף הגנה עקבית (הצפנה), אימות (אימות גישה) ונראות (רישום ביקורת) בכל העברת PHI. תכונות הליבה ממפות ישירות לאמצעי ההגנה הנדרשים: הצפנה, בקרת גישה, אימות שלמות, רישום ביקורת, אכיפת מדיניות וממשל צד שלישי.

ספציפי לתחום הבריאות MFT פתרונות מחזקים את הבקרות הללו עם יכולות המותאמות לחילופי PHI בנפח גבוה, זרימות עבודה קליניות ומערכות אקולוגיות מורכבות של ספקים מעבר למה שמערכות גנריות יכולות לספק באופן אמין.

אילו תקני הצפנה נדרשים עבור העברת קבצים תואמי HIPAA?

HIPAA מצפה שמידע חיוני (PHI) במעבר יהיה מוגן באמצעות הצפנה חזקה ותקנית בתעשייה. בפועל, משמעות הדבר היא:

- AES-256 להצפנה ברמת הקובץ ובמצב מנוחה

- TLS 1.2 ומעלה להגנה על נתונים בתהליך העברה

- מודולים קריפטוגרפיים המותאמים לאלגוריתמים המומלצים על ידי NIST (המכון הלאומי לתקנים וטכנולוגיה)

- אכיפה עקבית בכל ההעברות הפנימיות, החיצוניות, האוטומטיות והאד-הוק

על פי הנחיות כלל האבטחה של HHS HIPAA בנושא אבטחת שידור (סעיף 164.312(e)), הצפנה נתפסת כאמצעי הגנה עיקרי למניעת גישה לא מורשית במהלך השידור. MFT הפתרון צריך להבטיח שדרישות הצפנה מובנות בבקרות מדיניות ובתצורות מבוססות תפקידים, ובכך למנוע ממשתמשים לשלוח PHI דרך ערוצים לא מוגנים.

כיצד בקרות גישה ואימות משתמשים מונעות גישה בלתי מורשית של PHI?

הגישה למידע על בריאות חיים חייבת להיות מוגבלת לאנשים ולמערכות עם צורך מתועד הקשור לעבודה (העיקרון המינימלי ההכרחי תחת כלל הפרטיות של HIPAA סעיף 164.502(b)). MFT הפלטפורמה צריכה לאכוף זאת באמצעות:

- בקרת גישה מבוססת תפקידים (RBAC) פרטנית המגבילה את הנראות ואת זכויות ההעברה

- MFA (אימות רב-גורמי) הן למשתמשים פנימיים והן לשותפים חיצוניים

- אימות חזק בין מערכת למערכת, החלפת אישורים סטטיים באישורים או טוקנים

- הגבלות מבוססות מדיניות המסדירות מי יכול לשלוח, לקבל, לאשר או לאחזר קבצים הנושאים PHI

אמצעים אלה משקפים את הציפיות המרכזיות של כלל האבטחה של HIPAA: אימות זהות, הרשאה מתאימה ומניעת חשיפה בלתי מורשית.

אילו נתיבי ביקורת ויכולות דיווח חיוניים לביקורות HIPAA?

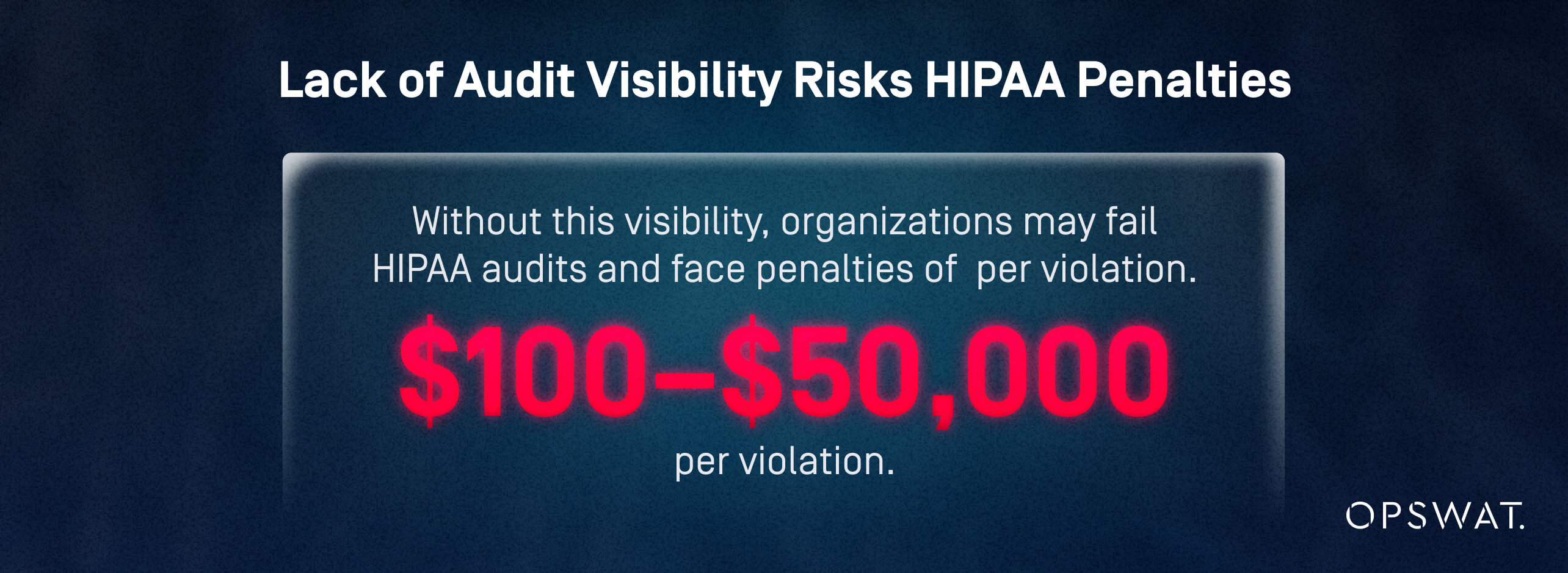

רואי חשבון מצפים למעקב מלא אחר כל העברת מידע רפואי (PHI). ללא נראות זו, ארגונים אינם יכולים להוכיח עמידה בדרישות HIPAA במהלך ביקורות, ועלולים להתמודד עם פעולות אכיפה, כולל קנסות כספיים אזרחיים הנעים בין 100$ ל-50,000$ לכל הפרה.

אן MFT הפתרון חייב ללכוד:

- מי ניגש או העביר מידע רפואי בריא

- איזה קובץ הועבר, למי, ובאמצעות איזו זרימת עבודה

- אירועים עם חותמת זמן המציגים פעולות שליחה, קבלה, כשל ומחיקה

- בדיקות שלמות המאשרות שהקבצים לא שונו במהלך ההעברה

- יומני פעילות ניהולית עבור שינויים בהגדרות, מדיניות והרשאות

בנוסף, תוכניות בריאות נהנות מ:

- ניטור והתראות בזמן אמת על העברות חריגות או הפרות מדיניות

- מדיניות שמירה המבטיחה שיומי נתונים יישארו זמינים לחקירה או ביקורת

- דוחות הניתנים לייצוא ומוכנים לביקורת, המותאמים לשאלות HIPAA

איך עושים MFT תמיכה בפתרונות Secure שיתוף פעולה עם ספקי צד שלישי?

" MFT פתרונות תומכים בשיתוף פעולה מאובטח עם צד שלישי על ידי אכיפת קליטה מבוקרת, ערוצי העברה מבודדים וממשל מונחה מדיניות עבור כל חיבור ספק. שירותי הבריאות מסתמכים על רשת נרחבת של מעבדות, חברות חיוב, מרכזי הדמיה וספקי שירותים מומחים. ארגון תואם MFT הפלטפורמה חייבת להפוך את חילופי הנתונים החיצוניים לאבטחים ומפוקחים כאחד.

יכולות מפתח של MFT

- קליטת משתמשים חיצוניים מבוקרת עם תפקידים, אישורים ותוקף מוגדרים מראש

- ערוצי העברה מבודדים, הנאכפים על ידי מדיניות, עבור כל שותף

- פורטלים Secure שמבטלים קבצים מצורפים לדוא"ל וקישורים לא מנוהלים

- אכיפה אוטומטית של הצפנה ובקרות גישה ללא קשר לטכנולוגיית השותף

- נראות מרכזית על כל ההעברות של צד שלישי, כולל כשלים או זרימות עבודה שלא אושרו

HIPAA דורש גם מכל ספק המטפל ב-PHI לפעול תחת BAA (הסכם שותף עסקי). MFT הפתרון צריך לייעל את קליטת השותפים עם יישור ותיעוד של BAA על מנת להבטיח שההתחייבויות החוזיות תואמות את אמצעי הבטיחות הטכניים.

אֵיך Managed File Transfer פתרונות מאפשרים ביקורות HIPAA ודיווחי תאימות יעילים

מעוצב היטב MFT הפלטפורמה מרכזת ראיות, אוכפת מדיניות ומספקת נראות רציפה לתנועת PHI. יכולות אלו יכולות לפשט באופן דרמטי ביקורות HIPAA. במקום לאסוף ידנית יומנים, צילומי מסך או גישה לרשומות ממערכות שונות, MFT הפתרון מאחד את כל פעילות העברת הקבצים למקור אמת יחיד וניתן לחיפוש. זה מקצר את זמן ההכנה לביקורת, משפר את דיוק התיעוד ותומך בשיעורי הצלחה גבוהים יותר של ביקורת.

ממוקד בתחום הבריאות MFT מוצרים תואמים גם את ציפיות HIPAA בנוגע לאבטחת שידור, בקרת גישה ויכולת ביקורת כפי שמתואר בכלל האבטחה של HIPAA . הבקרות המובנות שלהם תואמות את מה שמבקרים מחפשים: אמצעי הגנה עקביים, רישומים מלאים והוכחה שהעברות PHI מפוקחות.

אילו תיעוד וראיות דורשים רואי חשבון מ MFT מערכות?

רואי חשבון HIPAA בדרך כלל מבקשים ראיות המדגימות:

- מי ניגש או העביר מידע רפואי בריא

- אילו קבצים הועברו , למי, ותחת איזו מדיניות

- מתי כל העברה התרחשה , כולל הצלחה, כישלון וניסיונות חוזרים

- כיצד נאכפו שלמות והצפנה

- שינויים אדמיניסטרטיביים , כגון עדכוני הרשאות או שינויים בזרימת עבודה

MFT פלטפורמות אוטומציה של איסוף ושמירה של מידע זה. לדוגמה, יומני הביקורת המפורטים ויכולות הדיווח של OPSWAT של MetaDefender מערכת Managed File Transfer™ לוכדת פעילות משתמשים, מחזורי חיים של קבצים, אירועי מערכת וביצוע משימות מתצוגה מרכזית. גישה זו תואמת ישירות את הציפייה של HIPAA שגופיות מכוסות ינהלו מסלולי ביקורת מלאים עבור כל המערכות הכרוכות ב-PHI.

איך יכול MFT פלטפורמות מפחיתות את הזמן והעלות של הכנת ביקורת HIPAA?

MFT פלטפורמות מפחיתות את זמן ועלות ההכנה לביקורת על ידי ריכוז ראיות, אוטומציה של זרימות עבודה של תאימות ומתן דיווח מוכן מראש. הכנה ידנית לביקורת דורשת לעתים קרובות ימים או שבועות של שחזור היסטוריית העברות, אימות הגדרות הצפנה ומעקב אחר ראיות חסרות במערכות מבודדות.

MFT פלטפורמות מפחיתות את התקורה הזו באמצעות:

- דוחות תאימות מוכנים מראש המסכמים גישה, העברות, כשלים ואכיפת מדיניות

- לוחות מחוונים מרכזיים המציגים פעילות שידור PHI בחלונית זכוכית אחת

- אוטומציה של תהליכי עבודה המבטיחה כי אמצעי הבטיחות הנדרשים (הצפנה, אימות, אישורים) מיושמים באופן עקבי ומתועדים

- יומני חיפוש המבטלים אחזור נתונים ידני בכלים מרובים

MetaDefender Managed File Transfer תומך באוטומציה מבוססת מדיניות, זרימות אישור פיקוח ותזמור חזותי, המאפשר לצוותים לתקנן את אופן התנועה של PHI וכיצד מתועדת תאימות. יעילות זו מתורגמת להפחתות מדידות בזמן הכנה לביקורת ופחות שלבי תיקון.

אילו תכונות תומכות בניטור מתמשך של תאימות ובהפחתת סיכונים?

MFT פתרונות אלו תומכים בתאימות שוטפת ל-HIPAA על ידי ניטור מתמיד של פעילות קבצים, זיהוי אנומליות ואכיפת בקרות מדיניות בכל ההעברות. תאימות ל-HIPAA אינה מוערכת רק במהלך ביקורות, אלא יש לתחזק אותה באופן רציף.

MFT פתרונות מחזקים את הציות המתמשך ל:

התראות בזמן אמת: סמנו העברות חריגות, ניסיונות גישה לא מורשים או סטיות מזרימות עבודה שאושרו.

זיהוי אנומליות ובדיקות שלמות : זיהוי התנהגות קבצים חשודה או שינויים בלתי צפויים שעלולים להצביע על שימוש לרעה או פגיעה.

אכיפת מדיניות בכל העברה : יש לוודא שדרישות ההצפנה, האימות והאישור מיושמות באופן עקבי, תוך ביטול שגיאות ידניות ופתרונות אד-הוק.

נראות מרכזית : ניטור תנועת קבצים בין מערכות פנימיות ושותפים חיצוניים. MetaDefender Managed File Transfer מספק נראות מלאה על העברות, גישה ואירועי מערכת.

מניעת איומים מתקדמת : מבקרי שירותי בריאות בוחנים יותר ויותר האם PHI מוגן מפני תוכנות זדוניות או שיבושים. OPSWAT של MFT טכנולוגיות, כגון סריקה מרובה, נטרול ושחזור תוכן, והערכת פגיעויות, מפחיתות משמעותית את הסיכון לאיומים שמקורם בקבצים.

יחד, יכולות אלו תומכות בתאימות פרואקטיבית: איתור בעיות לפני שהן הופכות לאירועים מדווחים, הפחתת הסבירות לחשיפה למידע רפואי מפוקח, ומתן ראיות מוסמכות לניטור מתמשך למבקרים.

שיטות עבודה מומלצות עבור Secure העברת קבצים בארגוני בריאות

עבור קציני ציות וסיכונים, אבטחת העברות PHI דורשת יותר מאשר גישה חזקה MFT פלטפורמה. זה דורש תהליכים ממושמעים, מדיניות ברורה והתנהגות משתמשים עקבית. אמצעי ההגנה של HIPAA מדגישים בקרות אדמיניסטרטיביות באותה מידה כמו בקרות טכניות, כלומר ארגונים חייבים לשלב טכנולוגיה עם ממשל, הדרכה וניטור. המטרה היא להבטיח שכל העברת PHI תעקוב אחר נתיב צפוי, ניתן לאכיפה וניתן לביקורת.

מהם השלבים לפיתוח מדיניות העברת קבצים תואמת HIPAA?

מדיניות העברת קבצים צריכה להגדיר כיצד מועברת מידע חיוני (PHI), מי מורשה להעביר אותה, ואילו בקרות יש להחיל בכל שלב. מדיניות ברורה ונאכפת מפחיתה את הסיכון לחשיפה ל-PHI ומיישרת את התנהגות הצוות עם ציפיות ההגנה המנהליות של HIPAA.

מדיניות חזקה צריכה:

1. הגדירו שימוש מקובל

ציינו מתי ניתן להעביר PHI, אילו שיטות מאושרות, ואילו מערכות (כולל MFT ) יש להשתמש.

2. קביעת כללי הרשאה למשתמשים ולמערכות

פירוט גישה מבוססת תפקידים, מנגנוני אימות נדרשים ותהליכי עבודה לאישור העברות קבצים.

3. דרוש הצפנה והגנות שלמות

לחייב שימוש בתקני הצפנה מאושרים וצעדי אימות התואמים את אמצעי ההגנה על שידור HIPAA.

4. דרישות שמירת וסילוק מסמכים

קבעו לוחות זמנים לשמירה עבור יומנים, ראיות וקבצים שהועברו, בהתאם לציפיות הארגון ו-HIPAA.

5. תאר נהלים להסלמה ולאירועים

הגדירו שלבי דיווח עבור העברות כושלות, חשדות להפרות, הפרות מדיניות ובעיות של שותפים.

6. שילוב ניהול של צד שלישי

דרוש הסכמי שותפים עסקיים והגדרת שלבי קליטה/יציאה עבור שותפים חיצוניים.

7. סקור ועדכן באופן קבוע

יש לבחון את המדיניות לפחות פעם בשנה, או אפילו מוקדם יותר אם זרימות עבודה, מערכות או תקנות משתנות.

כיצד יש להכשיר צוותי שירותי בריאות בנושא Secure פרוטוקולי העברת קבצים?

הכשרה מבטיחה כי אמצעי הבטיחות הטכניים מיושמים בצורה נכונה ועקבית.

תוכניות יעילות מכסות:

Core נושאי הדרכה

- כלי העברת קבצים ותהליכי עבודה מאושרים

- כיצד לאמת את זהות הנמען והרשאתו

- הימנעות משיטות לא מאושרות (קבצים מצורפים לדוא"ל, כלי ענן אישיים, USB כוננים)

- זיהוי ודיווח על העברות כושלות או חשודות

- הבנת PHI ועקרונות המינימום הנדרשים

תֶדֶר

- קליטה ראשונית

- רענון שנתי

- הדרכה בזמן אמת כאשר מערכות, זרימות עבודה או מדיניות משתנים

שיטות הערכה

- חידונים קצרים או תרגילים מבוססי תרחישים

- שגיאות מדומות (למשל, העברות שגויות) לחיזוק הציפיות

- מעקב ממוקד אחר משתמשים עם טעויות חוזרות ונשנות

שגיאות נפוצות של משתמשים שיש לטפל בהן

- שליחה לנמען הלא נכון

- שימוש בערוצים לא מוצפנים או לא מאושרים

- העלאת קובץ שגוי

- טיפול לקוי בקבצים במכשירים אישיים או משותפים

ההדרכה צריכה להדגיש דיוק, אימות ושימוש עקבי ב- MFT פלטפורמה כך שהצוות יימנע משיטות עבודה שעוקפות את הבקרות הנדרשות.

מהם המדדים המרכזיים שיש לעקוב אחריהם לצורך אבטחה מתמשכת של העברת קבצים?

ארגוני בריאות צריכים לעקוב אחר מדדים ספציפיים כדי לנטר ביצועי העברת קבצים מאובטחת. ניטור מתמשך תומך בתאימות יזומה לתקן HIPAA וביציבות תפעולית. מדדי KPI עיקריים כוללים:

קצבי העברה כושלים או לא שלמים : נפחי כשל גבוהים עשויים להצביע על בעיות במערכת, פערים בתהליך או בעיות בשותפים.

אנומליות גישה : משתמשים בלתי צפויים, פעילות מחוץ לשעות הפעילות או אימותים כושלים חוזרים ונשנים עשויים להעיד על ניסיונות גישה לא מורשים

הפרות מדיניות : יש לעקוב ולחקור העברות שעוקפות הצפנה, אישורים או זרימות עבודה נדרשות.

ביצועי צד שלישי : ניטור שיעורי הצלחה, עיכובים וחריגי אבטחה של שותפים כדי להבטיח עמידה בהתחייבויות חוזיות ו-HIPAA

ממצאי ביקורת וזמן מחזור תיקון : מעקב אחר בעיות חוזרות ומהירות פתרוןן כדי לשמור על מוכנות לתאימות

אירועי זיהוי איומים : אם טכנולוגיות מתקדמות למניעת איומים (למשל, סריקת תוכנות זדוניות, CDR, הערכת פגיעויות) מסמנות בעיות, דפוסים חוזרים עשויים להצביע על סיכון בסיסי.

מדדים אלה מניעים שיפור מתמיד : זיהוי חולשות תהליכים, אימות יעילות מדיניות, קביעת סדרי עדיפויות לצורכי הכשרה והבטחת התאמה עקבית לציפיות HIPAA לניטור וניהול סיכונים.

השוואה Managed File Transfer פתרונות: פלטפורמות ספציפיות לשירותי בריאות לעומת פלטפורמות גנריות

הערכת קציני ציות וסיכונים MFT על האפשרויות להבחין בין פלטפורמות שהן "מותאמות ל-HIPAA" בלבד לבין אלו המיועדות לזרימות עבודה גבוהות של PHI. HIPAA מצפה לאמצעי הגנה עקביים לאבטחת העברת קבצים, בקרת גישה וביקורת בכל המערכות המטפלות ב-PHI.

ארגוני שירותי בריאות המחפשים פתרונות ניתנים להרחבה, אמינים ובעלי אמינות בתעשייה נהנים מפלטפורמות שתוכננו במיוחד עבור זרימות עבודה של PHI. MFT פתרונות משלבים דרישות אלו יחד עם מניעת איומים מתקדמת ואינטגרציות קליניות במוצר כברירת מחדל.

כיצד מובילים תואמי HIPAA MFT האם להשוות פתרונות מבחינת תכונות אבטחה ותאימות?

מובילים בתאימות HIPAA MFT פלטפורמות שונות זו מזו בעוצמת האכיפה, עומק הביקורת, האוטומציה ויכולות מניעת איומים. להלן השוואה פשוטה בין פלטפורמות גנריות "מוכנות ל-HIPAA" MFT פלטפורמות וספציפיים לשירותי בריאות MFT פתרונות כגון MetaDefender Managed File Transfer , אשר ממנפת טכנולוגיות מתקדמות למניעת איומים מ MetaDefender ליבה™.

בניגוד למסורתי MFT פתרונות שמאבטחים רק את ערוץ העברת הקבצים, MetaDefender Managed File Transfer מאבטח את הקובץ עצמו באמצעות מניעת איומים רב שכבתית, CDR, הערכת פגיעויות וניתוח ארגז חול.

מוכן ל-HIPAA לעומת ספציפי לשירותי בריאות MFT פתרונות

| יְכוֹלֶת | כְּלָלִי MFT ("מוכן ל-HIPAA") | ספציפי לתחום הבריאות MFT (לְמָשָׁל, MetaDefender MFT ) |

|---|---|---|

| הצפנה במעבר ובמנוחה | הצפנה מבוססת סטנדרטים, לרוב ניתנת להגדרה | מדיניות הצפנה חזקה ואכיפה בכל זרימות העבודה עם אפשרויות בחירה מינימליות למשתמש |

| בקרת גישה ואישורים | RBAC בסיסי, אישורים אופציונליים | RBAC מפורט, זרימות אישור פיקוחיות וניתוב מבוסס מדיניות עבור PHI |

| רישום ודיווח ביקורת | יומני פעילות סטנדרטיים | מסלולי ביקורת מפורטים עבור משתמשים, קבצים, משימות ואירועי מערכת, בנוסף לדוחות הניתנים לייצוא לצורך תאימות |

| מניעת איומים | אנטי-וירוס או לא אנטי-וירוס | אבטחת קבצים רב-שכבתית: סריקות מרובות, ניקוי תוכן והערכת פגיעויות |

| אינטגרציה ואוטומציה | מחברים לכלי IT נפוצים | זרימות עבודה מונחות מדיניות, תזמור חזותי ואינטגרציות |

| אפשרויות פריסה | לעתים קרובות ענן קודם כל | פריסות גמישות מקומיות והיברידיות עבור סביבות מוסדרות ולא מקוונות |

מהם היתרונות והחסרונות של SFTP, MFT , ו Cloud שיתוף קבצים מבוסס מערכות בריאות?

SFTP, כלי שיתוף קבצים בענן, ו MFT פלטפורמות כל אחת מציעה יתרונות ומגבלות שונים בהקשר של תאימות HIPAA. עבור רוב בתי החולים ומערכות הבריאות, אבטחה היא העיקר MFT פלטפורמת המידע צריכה להיות הסטנדרט להעברות מידע רפואי (PHI), בעוד שכלי SFTP וענן מוגבלים למקרי שימוש בעלי היקף מצומצם ובעלי סיכון נמוך.

יתרונות וחסרונות של SFTP, כלי ענן ו- MFT פלטפורמות

| גִישָׁה | יתרונות | חסרונות בתחום הבריאות / הקשר של HIPAA | התאמה הטובה ביותר |

|---|---|---|---|

| SFTP | תמיכה נרחבת; טוב יותר מ-FTP; יכול להצפין נתונים תוך כדי העברה | נראות ודיווח מוגבלים; אישורים סטטיים; זרימות עבודה ידניות; ממשל חלש עבור PHI | אינטגרציות מערכת נקודה לנקודה שבה הנפח נמוך והממשל מטופל במקום אחר |

| שיתוף קבצים כללי בענן | קל לשימוש; שיתוף פעולה מהיר; mobile -יְדִידוּתִי | הרשאות מנוהלות על ידי משתמשים, קישורים ציבוריים, מיקום נתונים לא ברור, ניהול מוגבל של PHI | שיתוף פעולה שאינו בתחום הבריאות הלאומית (PHI); לא מומלץ כמנגנון העברת PHI עיקרי |

| MFT [העברת קבצים מנוהלת] | בקרה מרכזית, אוטומציה מבוססת מדיניות, הצפנה משולבת, ביקורת ובקרת גישה | דורש מאמץ יישום והתאמת תהליכים | הכלי העיקרי להעברות PHI, במיוחד במקרים בהם מוכנות לביקורת HIPAA וזרימות עבודה מרובות משתתפים הן בראש סדר העדיפויות |

אֵיזֶה Managed File Transfer ספקים מציעים את התמיכה הטובה ביותר לביקורות תאימות בתחום הבריאות?

ספקים המשרתים את שירותי הבריאות היטב מספקים בדרך כלל:

- מודלים של תמיכה המותאמת לשירותי בריאות : תמיכה 24/7, הסכמי רמת שירות (SLA) המותאמים לפעילות הקלינית, וצוות המכיר את ציפיות HIPAA

- התקשרויות מוכנות ל-BAA : BAAs סטנדרטיים, תיחום ברור של תחומי אחריות ותיעוד הממפה בקרות מוצר לאמצעי הגנה של HIPAA.

- שירותי מוכנות לביקורת : תבניות מוכנות מראש לדוחות תאימות, הדרכה להגדרת מדיניות וסיוע בהפקת ראיות במהלך ביקורות.

- מפת דרכים של אבטחה תחילה : השקעות מתמשכות במניעת איומים מתקדמת, vulnerability detection , ושילוב עם זרימות עבודה של SIEM ו-SOC

OPSWAT מבדיל את עצמו עם אבטחה במקום הראשון MFT מוצר המשלב:

- אבטחה רב-שכבתית באמצעות טכנולוגיות מתקדמות למניעת איומים כגון סריקה מרובה, ניקוי תוכן, הערכת פגיעויות ו-sandboxing

- אוטומציה של העברת קבצים מבוססת מדיניות, אישורי פיקוח, נראות ובקרה מרכזיים המותאמים לסביבות מוסדרות

- רישום ודיווח ממוקדי תאימות המפשטים ביקורות HIPAA על ידי מתן מעקב מקצה לקצה אחר תנועות קבצים וגישה אליהם

עבור קציני ציות וסיכונים, ספקים עם שילוב זה של עומק אבטחה, ראיות מוכנות לביקורת ותמיכה מודעת לטיפול רפואי נמצאים בעמדה הטובה ביותר להפחית את החיכוך בביקורת ולחזק את תאימות HIPAA בטווח הארוך.

שלבי יישום לפריסת תואם HIPAA Managed File Transfer בתחום הבריאות

פריסת אבטחה במקום הראשון MFT פתרון בסביבת שירותי בריאות דורש תכנון מובנה, התאמה לאמצעי הבטיחות של HIPAA ותיאום בין צוותי קליניקה, IT, תאימות וספקים. המטרה היא להחליף שיטות העברת קבצים לא עקביות ובעלות סיכון גבוה בזרימות עבודה סטנדרטיות וניתנות לביקורת, המשתלבות באופן הדוק עם מערכות קיימות תוך מזעור הפרעות תפעוליות.

מהם הצעדים המרכזיים ליישום Managed File Transfer פתרון במסגרת בית חולים?

כחלק מתכנון מוקדם, על הצוותים לערוך הערכת סיכונים רשמית כדי למפות את נקודות התורפה הנוכחיות ולהבטיח את MFT העיצוב תואם את ציפיות ההגנה המנהליות והטכניות של HIPAA.

רצף יישום מעשי וניתן לחזור עליו כולל:

1. הערכת דרישות וסיכונים : זיהוי זרימות עבודה של PHI, צרכים רגולטוריים, נקודות אינטגרציה ומדדי הצלחה

2. תכנון ארכיטקטורת פתרונות ויישור בעלי עניין : בחירת מודל פריסה, הגדרת תפקידי ממשל ותיאום צוותי תאימות, IT, אבטחה וקליניקה

3. הגדרת מדיניות אבטחה ואינטגרציות : הגדרת ניתוב, אישורים, בקרות גישה, כללי שמירה ושילוב MFT טכנולוגיות כגון Metascan™ Multiscanning ו-Deep CDR™

4. בדיקת זרימות עבודה והכשרת משתמשים : אימות העברות, יומנים, התראות ומוכנות לביקורת; הכשרת מנהלים ומשתמשי קצה על זרימות עבודה שאושרו

5. השקה, ניטור ושיפור : פריסה בשלבים, מעקב אחר מדדי ביצועים מרכזיים ובצע ביקורות לאחר היישום

כיצד ארגוני בריאות יכולים להשתלב MFT עם מערכות EHR וספקים קיימות?

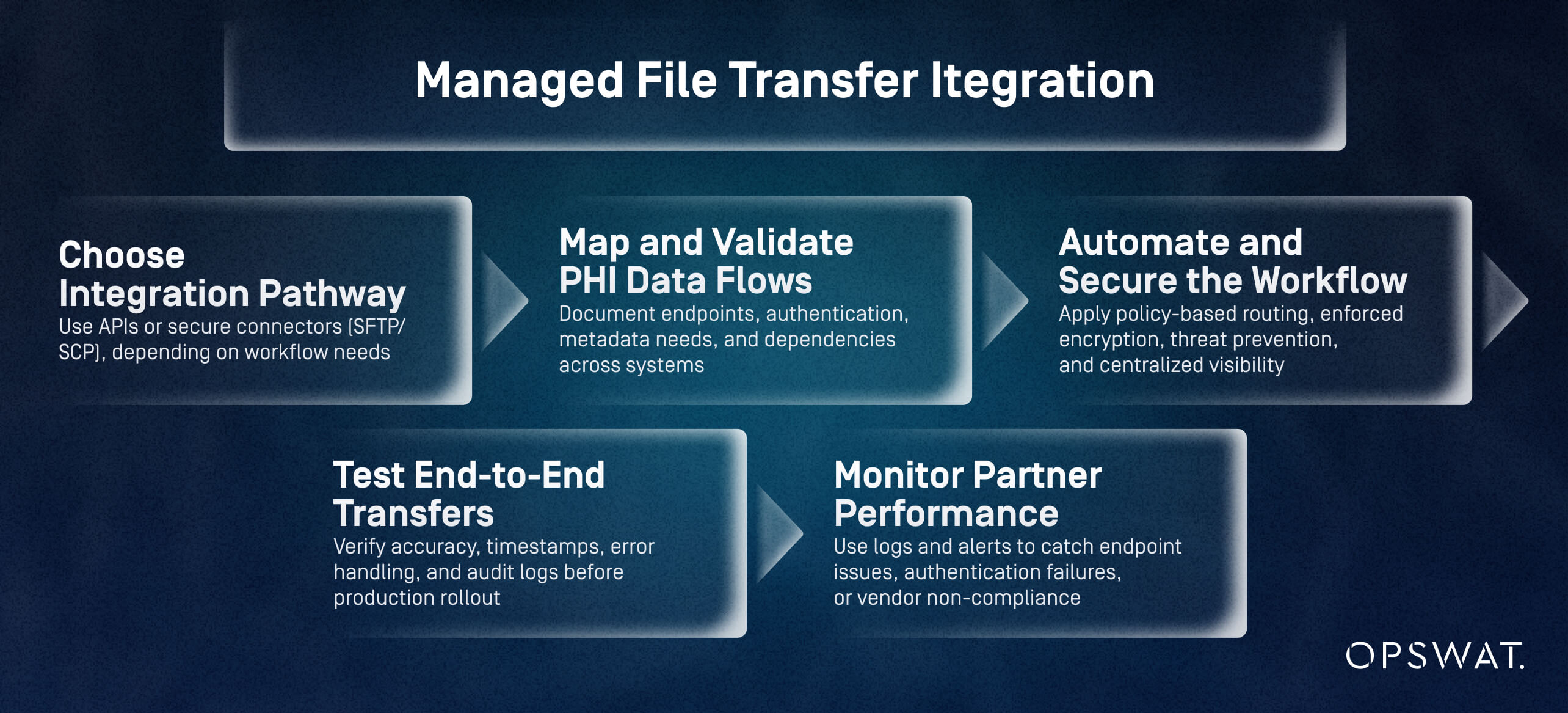

ארגוני בריאות משתלבים MFT עם מערכות EHR וספקים על ידי בחירת שיטות חיבור מאובטחות, מיפוי זרימות PHI ואוטומציה של מדיניות העברת קבצים. EHR ומערכות ספקים סמוכות מחליפות כמויות עצומות של PHI, מה שהופך את האינטגרציה לגורם הצלחה קריטי.

יָעִיל MFT אינטגרציה ב-5 שלבים:

- בחירת מסלול אינטגרציה : שימוש בממשקי API או במחברים מאובטחים (SFTP/SCP), בהתאם לצורכי זרימת העבודה

- מיפוי ואישור של זרימות נתוני PHI : תיעוד נקודות קצה, אימות, צורכי מטא-נתונים ותלויות בין מערכות

- אוטומציה ואבטחה של זרימת העבודה : החלת ניתוב מבוסס מדיניות, הצפנה כפויה, מניעת איומים ונראות מרכזית

- בדיקת העברות מקצה לקצה : אימות דיוק, חותמות זמן, טיפול בשגיאות ויומני ביקורת לפני פריסת הייצור

- ניטור ביצועי שותפים : השתמש ביומנים והתראות כדי לזהות בעיות בנקודות קצה, כשלים באימות או אי-ציות של ספקים

מהן שיטות העבודה המומלצות למעבר משיטות העברת קבצים מדור קודם ל MFT ?

שיטות עבודה מומלצות למעבר אל MFT כוללים הערכת סיכוני העברה, מיפוי זרימות עבודה, אימות הרצות מקבילות ועידון הממשל ככל שעוברים תהליכים. רוב ארגוני הבריאות עוברים משילוב של דוא"ל, SFTP, העלאות ידניות ותיקיות משותפות.

הגירה מובנית

- ניתוח סיכונים ותעדוף זרימות עבודה : זיהוי נתיבי העברה בעלי סיכון גבוה או עתירי מידע חיוני (דוא"ל, העלאות ידניות, תיקיות משותפות) והעברה תחילה

- מיפוי נתונים והכנת זרימות עבודה חדשות : הגדרת ניתוב, מוסכמות למתן שמות, כללי שמירה ותלויות מערכת

- העברה בשלבים עם אימות מקביל : הפעלת מערכות מדור קודם ו- MFT זרימות עבודה בו זמנית, אימות שלמות, ניתוב ויומני ביקורת

- אופטימיזציה ועדכון של ממשל : יישום מניעת איומים, שיפור זרימות עבודה, עדכון מדיניות והדרכת משתמשים על סמך לקחים שנלמדו

מדידת הערך של Managed File Transfer לתאימות בתחום הבריאות ולהגנה על נתוני המטופלים

מוכן לשירותי בריאות MFT הפלטפורמה משפרת את תאימות HIPAA, מפחיתה את הסיכון לפריצות ומייעלת זרימות עבודה של PHI. על ידי אכיפת הצפנה, בקרת גישה, מניעת איומים ומסלולי ביקורת מלאים, ארגונים משיגים החזר השקעה רגולטורי ותפעולי כאחד.

איך MFT להפחית את הסיכון לדליפות נתונים וקנסות על אי ציות?

MFT ממתן באופן ישיר את הגורמים העיקריים לחשיפה למידע רפואי מוצפן: העברות לא מוצפנות, גישה לא מורשית, שגיאות משתמש ורישום לא מספק. פלטפורמות ספציפיות לשירותי בריאות מפחיתות עוד יותר את הסיכון באמצעות טכנולוגיות מתקדמות למניעת איומים.

תוצאות עיקריות של הפחתת סיכונים:

- הצפנה ובקרת גישה נאכפים

- הגנה מפני תוכנות זדוניות ואיומי יום אפס

- מסלולי ביקורת מלאים התומכים בחקירות HIPAA

- סבירות נמוכה יותר לעונשים רגולטוריים ועלויות תיקון

מהן התוצאות המדידות של תהליכי העברת קבצים אופטימליים?

ארגונים עוברים מדוא"ל, SFTP וזרימות עבודה ידניות ל MFT בדרך כלל רואים רווחים ב:

מוכנות לציות

- אחזור ראיות מהיר יותר

- יומני רישום מקיפים הניתנים לייצוא

יעילות תפעולית

- הפחתת העברות כושלות

- פחות התערבות ידנית באמצעות אוטומציה מבוססת מדיניות

צמצום שגיאות ואירועים

- פחות קבצים שנשלחו בצורה שגויה

- גילוי מוקדם של פעילות חריגה באמצעות התראות בזמן אמת

מניעת איומים

- ירידה משמעותית במספר הקבצים המזיקים המגיעים למערכות קליניות

כיצד יכולים קציני ציות להדגים את הערך של MFT השקעות לבעלי עניין?

בעלי עניין מגיבים לסיכון, לעלות ולהשפעה תפעולית. מנהיגי תאימות יכולים לבטא ערך באמצעות:

מסרים מרכזיים

- חשיפה רגולטורית מופחתת באמצעות אמצעי הגנה נאכפים

- סבירות נמוכה יותר לפריצה ועלויות תגובה נמוכות יותר

- פחות ממצאי ביקורת ומחזורי ביקורת מהירים יותר

- אמינות תפעולית משופרת ושיתוף פעולה עם ספקים

קישור לסדרי עדיפויות ארגוניים

- בטיחות המטופל: תנועת PHI אמינה מפחיתה עיכובים בטיפול

- יציבות פיננסית: מניעת קנסות וזמן השבתה מגנים על שולי הרווח

- אמון ארגוני: הגנה חזקה מפני PHI תומכת במוניטין ובביטחון השותפים

- טרנספורמציה דיגיטלית: MFT יוצר בסיס בטוח למודרניזציה

כדי ללמוד איך MetaDefender MFT וטכנולוגיות מניעת האיומים המתקדמות שלה יכולות לחזק את תאימות HIPAA, להפחית את הסיכון לחשיפה ל-PHI ולייעל את שיתוף הפעולה המאובטח ברחבי המערכת האקולוגית של שירותי הבריאות שלך, לדבר עם OPSWAT מומחה או בקשו הדגמה עוד היום.

שאלות נפוצות

מהם פתרונות העברת הקבצים המובילים ועומדים במלואם בתקן HIPAA עבור ארגוני בריאות?

פתרונות האוכפים הצפנה, בקרות גישה, אוטומציה של מדיניות ומסלולי ביקורת מלאים עומדים בציפיות HIPAA. פלטפורמות המתמקדות בתחום הבריאות, כגון MetaDefender Managed File Transfer , מספקים דיווח נוסף למניעת איומים ודיווח תאימות, שלעתים קרובות חסר בכלים גנריים.

אילו תכונות עליי לחפש ב MFT פתרון להבטחת תאימות ל-HIPAA בתחום הבריאות?

הצפנה נאכפת, RBAC מפורט, MFA, רישום ביקורת מפורט, אוטומציה מבוססת מדיניות, שיתוף פעולה מאובטח עם צד שלישי ומניעת איומים מתקדמת (למשל, סריקה מרובה, CDR, הערכת פגיעויות).

כיצד ספקי העברת קבצים מנוהלים שונים משתווים מבחינת תאימות לתקן HIPAA ותכונות אבטחה?

ספקים רבים מכסים הצפנה ורישום בסיסי, אך פלטפורמות המתמקדות בתחום הבריאות מוסיפות אישורי פיקוח, זיהוי איומים מתקדם, דיווח מפורט ומודלים גמישים של פריסה הנדרשים לסביבות עתירות PHI.

מה עושים תיעוד או נתיבי ביקורת MFT פתרונות מספקים להוכחת תאימות ל-HIPAA במהלך ביקורת?

יומני ביקורת המציגים פעילות משתמשים, תנועת קבצים, אירועי מערכת, אישורים, סטטוס הצפנה ותוצאות העברה. MetaDefender Managed File Transfer מספק דוחות מרכזיים הניתנים לייצוא לצורך ביקורות תאימות.

כיצד ניתן ליישם בקרות גישה והצפנה מבוססות תפקידים במערכת העברת קבצים מנוהלת לצורך תאימות ל-HIPAA?

הגדר את RBAC כך שיגביל גישת PHI לפי תפקיד, ידרוש MFA ויחיל הצפנה נאכפת (למשל AES-256, TLS 1.2+) בכל זרימות העבודה. אמצעי הגנה על שידור HIPAA מצפים להגנות אלו כברירת מחדל.

האם ספקי העברת קבצים מנוהלים מציעים הסכמי שותפים עסקיים (BAAs) ומה צריך לכלול בהם?

כן. על רשויות ניהול מערכות (BAAs) להגדיר את אחריותן להגנה על מידע חיוני (PHI), דרישות הודעה על הפרות, שימושים מותרים וציפיות אבטחה בהתאם לאמצעי ההגנה של HIPAA (Health Information Administration) בנוגע לשידור ובקרת גישה.

מהן העלויות האופייניות ומודלי הרישוי עבור חברות תואמות HIPAA MFT פתרונות בתחום הבריאות?

התמחור משתנה בהתאם לפריסה (ענן, מקומי, היברידי), נפח וטכנולוגיות תוספות. רוב הספקים מציעים רישיון מנוי או רישיון קבוע; העלות הכוללת משקפת דיווחי תאימות, אוטומציה של זרימת עבודה ומניעת איומים משולבת.

מהן שיטות העבודה המומלצות למעבר משיטות העברת קבצים מדור קודם ל... MFT פלטפורמה שעומדת בדרישות HIPAA?

הערכת סיכונים נוכחיים, מיפוי זרימות עבודה של PHI, הגירה בשלבים, ביצוע אימות מקביל ושילוב מניעת איומים מתקדמת מהיום הראשון. עדכון מדיניות והדרכה בהתאם למעבר זרימות עבודה.