קבצי SVG*: הפנים החדשות של עומסי Malspam

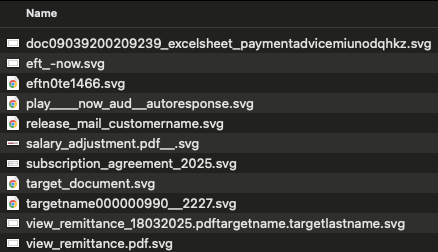

במהלך מספר החודשים האחרונים, OPSWAT אנליסטים של מודיעין איומים הבחינו בקמפיינים של ספאם של סחורות וקמפיינים של פישינג של אישורים המספקים קבצי SVG מכוסים בנשק לרשימות התפוצה הרגילות (כל תיבת דואר נכנס שאליה הם יכולים להגיע).

אחד משני ההבדלים הקריטיים בין קבצי SVG אלה, לעומת מה שניתן לצפות מכל דוא"ל רגיל המכיל תמונות מוטמעות, הוא שהשולח כנראה מורה לנמענים לפתוח קבצים אלה על ידי ציון תחושת דחיפות באמצעות נרטיב מעוצב הנפוץ בקמפיינים של ספאם שווא - כגון חשבוניות שלא שולמו, הודעות קוליות שלא נענו או הוראות מזויפות מהנהלה בכירה (פיתיונות).

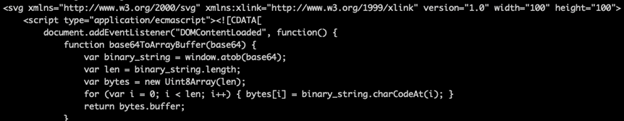

ההבדל הנוסף הוא שקבצי SVG אלה מכילים JavaScript זדוני או קישורים מוטמעים לדפי נחיתה מזויפים לצורך קצירת אישורים או גניבת מידע אישי.

עבור אנשי אבטחה מנוסים, החלפת סוגי הקבצים הזו לא אמורה להפתיע. ניטור מגמות בתחום המסחר מבוסס הקבצים לאורך השנים הראה שגורמי איום מיומנים בזיהוי סוגי קבצים המספקים הזדמנויות להתחמק מהגנות ולהגדיל את קצב המסירה למשתמשי היעד.

למה ג'אווה סקריפט הוא המטען האמיתי

אלו שעוקבים אחר גורמים ספציפיים יכלו לשער בביטחון גבוה ששינוי כיוון זה בתחום סחר הקבצים היה צעד הגיוני הבא בקידום קמפיינים לשמירה על כיסוי גילוי נמוך כנגד אמצעי הנגד האבטחתיים הנוכחיים.

מכיוון שטכניקות של "חיים מהאדמה" נוטות להיות מועדפות כדי להבטיח יעילות נרחבת של קמפיינים, גישה מועדפת ובדוקה תהיה בדרך כלל המכנה המשותף ביותר: JavaScript מוטמע.

היכולת להריץ קוד JavaScript שרירותי בסוג קובץ נפוץ מעניקה לגורמי איום גישה למאגר טכניקות הערפול שפותחו ביסודיות. זה נותן ליריבים זמן ליצור קמפיינים עם שיעורי גילוי נמוכים בעלות הנמוכה של התאמת הטריקים הישנים שלהם למכולה חדשה.

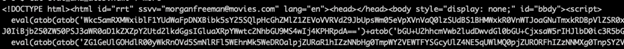

היכן שראינו בדרך כלל הטמעה של סוגי מטענים אלה של JavaScript היא בקבצי HTML ישירים, קבצי PDF ואפילו קבצי JavaScript רגילים (.js). היכולת לעטוף את התוכן הפעיל בסוג קובץ, שבדרך כלל נחשב פחות מזיק (קובץ תמונה), מספקת שיעורי הצלחה מובנים לגורמי איום.

לעומת זאת, הפחתת משטחי התקיפה, שהתמקדה בטכנולוגיות כמו יישומי פרודוקטיביות כמו Microsoft Office ו-OneNote, לא בהכרח התרחבה לחלק מסוגי הקבצים המתפתחים והשוליים הללו.

הדוגמאות להלן ממחישות כיצד תוקפים מטמיעים JavaScript בסוגי קבצים שונים, כולל HTML ו-SVG, כדי לבצע פונקציות זדוניות ולהתחמק מגילוי.

הבעיה מובילה באופן בלתי נמנע לדיונים בנוגע לסיבות שבגללן ל-JavaScript יש משטח תקיפה כה גדול במרחב האינטרנטי, ואילו פתרונות חסכוניים זמינים להפחתת החשיפה לתוכנות זדוניות באמצעות JavaScript ברצף האספקה. זו עשויה להיות הצעה קשה עבור ארגונים מסוימים, בהתאם לצרכים התפעוליים.

זה נופל גם תחת תחום הבעיה של כלים ומסגרות הנמצאים בשימוש נפוץ על ידי ספקים ומפתחים, אשר בסופו של דבר מנוצלים לרעה על ידי גורמים פליליים (נושא לדיון בפעם אחרת). בעוד שניתן להתווכח האם המשתמש הממוצע זקוק ל-JavaScript ביישומים נפוצים כמו דוא"ל, תגובות מוגזמות כמו המכתב הפתוח של סטיב ג'ובס בנוגע לאדובי פלאש עלולות להוביל לפרקטיקות לא מתוכננות עם השלכות בלתי צפויות.

תוכנות זדוניות כשירות בקנה מידה גדול: מה עסקים קטנים ובינוניים צריכים לדעת

בעוד שקמפיינים אלה, המופעלים לעתים קרובות על ידי תוכנות זדוניות כשירות ורשתות שותפים, חסרים את התחכום של פעולות ברמת המדינה, הם מפצים על כך בנפח עצום ובאיטרציות מהירות, המאפשרות השפעה נרחבת בקנה מידה גדול. המספר הגדול של שחקנים בתחום זה יכול להיות מאתגר עבור ארגונים קטנים ובינוניים, אשר עשויים להיות בעלי גישה מוגבלת לכלי אבטחה כדי לצמצם את האיומים הללו.

ההגנה מפני איום נפוץ זה נופלת על המגנים שתפקידם לשקול מקרי שימוש צפויים או לגיטימיים כנגד השימוש הזדוני הפוטנציאלי ב-JavaScript בסביבותיהם.

הנדסת אבטחה בצנרת ניתוח הקבצים שלך

ארגונים עם תהליכי פיתוח מורכבים יצטרכו להגדיר בבירור מדיניות שימוש מקובלת עבור סוגי קבצים בתחומי הנדסה שונים כדי לאזן בין פרודוקטיביות לאבטחה.

למגינים המתחזקים זיהוי המבוסס על חתימות YARA יש ככל הנראה כיסוי קיים עבור JavaScript חשוד בתוך קבצי HTML; התאמת כללים אלה או יצירת מקבילים ספציפיים ל-SVG מאפשרים למהנדסי זיהוי דרך מהירה לכיסוי איומים מוכרים הממנפים מסחר קבצים שלא נצפה קודם לכן.

מהנדסי גילוי בעלי משאבים עשויים לבחור לקחת את זה צעד קדימה ולחקור סוגי קבצים אחרים הניתנים להרצה בקלות על ידי המשתמש ותומכים ב-JavaScript כדי לכסות איומים עתידיים.

ניתוח קבצים מקיף: תרופה לסחר זדוני בקבצים

בְּ OPSWAT אנו מאמינים שמשתמשים זהירים הם מרכיב מפתח בהגנה מפני מתקפות. אך אנו יודעים גם שהציפייה המלאה ממשתמשינו לזהות ולהימנע מפיתיונות שנוצרו בקפידה אינה סיכוי ריאלי.

מסיבה זו, פיתחנו אמצעים יעילים ואוטומטיים ביותר לזיהוי קבצים זדוניים בקנה מידה גדול ובתוך זרימות עבודה נפוצות. MetaDefender Sandbox יכול לנתח ולזהות קבצי SVG שעשויים להגיע דרך צינורות ואינטגרציות מחוברים, ובכך לסייע בהגנה על נתיבי דוא"ל ואינטרנט בעזרת יכולות ניתוח אדפטיביות.

הנה קובץ SVG לדוגמה שממחיש Deep CDR יכולות זיהוי תוכן JavaScript פעיל בקובץ וזיהוי פריטי סיכון.

גיבובי דוגמה מקמפיינים פעילים

להלן גיבובי קבצים של דגימות SVG זדוניות שנצפו לצורך ציד איומים ופיתוח כללי YARA שלך.

37ec9cea8684862bf90a77750d299c402b22fd45227394f9c021271c220efde5 |

af5448f719717b02658fa6125867891c9a8398d7962c8351c52581222123812f |

e078956a4722bc5352b9f3579b0f347442e6d8bfae474989005748691c96ad61 |

c3bea88d3dd9af95a7abed667395ec7e97b9d03234e96f1deb58246eda79c480 |

0c635495ae1f7f5abb54758774e0cf3a45de833e4a625fa73b66b6fa68dba016 |

7e4196e0ea594313440db113f33e3e0cb324d48b7e7067f49692d896ced61dbd |

380228c46ad165986caf5be62c4e53104d149de19fdcd8bf1e7d0d15d9e2d734 |

20e7a72bee139660755215f2aad7695cc5b2042e3bc93d96b4da6a1ddb9d3b5c |

a559ba903d3ffe755e54bd9d74d338ce8b4a140f1495f31d380e5875ea110f77 |

d050b960f05f939598565d4ea9f54743116a5fff579de171e2380354627cf45d |

ff342515e4ab999397f9facfd3185ab251dab872a425a7a7a298971d013285ad |

ff7bb63fa228e01c0fe5f214db0b5cc60e67f0b8ba2d7984bdc6aa34bf00fd9a |

לקוחות המשתמשים MetaDefender Sandbox ליהנות מעדכוני מודיעין איומים מהירים, כולל פורמטים חדשים של קבצים כמו SVG. לאחר פריסת לוגיקת הזיהוי, איומים כמו אלה שנדונו בבלוג זה מזוהים אוטומטית ומובאים להסגר, מה שמבטיח הגנה מתמשכת גם כאשר טקטיקות התוקפים מתפתחות.

מחשבות אחרונות: פורמטי קבצים הם גמישים - כך גם ההגנות שלכם צריכות להיות

תוקפים כל הזמן מפתחים את שיטותיהם, והשימוש בקבצי SVG טעונים ב-JavaScript בקמפיינים של פישינג הוא דוגמה מצוינת לאומנות אדפטיבית זו. בעוד שסיומת הקובץ עשויה להשתנות, האיום המרכזי - ביצוע סקריפטים מעורפלים - נותר זהה.

כדי להישאר צעד אחד קדימה, על המגנים לשפר ללא הרף טכניקות גילוי, להתאים כללים קיימים לפורמטים חדשים ולמנף כלי ניתוח אוטומטיים כמו... MetaDefender Sandbox לחשוף התנהגות זדונית הקבורה במקומות בלתי צפויים. הסתמכות על ערנות המשתמש אינה מספיקה - הגנות חכמות וניתנות להרחבה הן כיום חיוניות.

*מהם קבצי SVG?

SVG, או גרפיקה וקטורית ניתנת להרחבה, היא פורמט קובץ נפוץ להצגת תמונות מבוססות וקטור באינטרנט. בניגוד לפורמטים מסורתיים של תמונות כמו JPEG או PNG, קבצי SVG מבוססי טקסט ונכתבים ב-XML, מה שמאפשר להם לכלול אלמנטים אינטראקטיביים ואפילו סקריפטים מוטמעים כמו JavaScript. גמישות זו הופכת אותם לשימושיים עבור מפתחים - אך גם אטרקטיביים עבור תוקפים המחפשים להסתיר קוד זדוני לעין.