בשעה 6:58 בבוקר, מטופל מעלה טופס הפניה לפורטל בית החולים שלכם. זה נראה כמו עוד קובץ PDF לא מזיק מבין אלפים. עד 7:15 בבוקר, הקובץ הזה כבר שוכפל על פני שלוש שכבות גיבוי. מה שאף אחד לא מבין הוא שהוא נושא פרצת יום אפס שאף מוצר אנטי-וירוס של קצה קצה לא ראה לפניו. עד הצהריים, תוכנות כופר הצפינו את מערכות ההדמיה שלכם, הרדיולוגיה מושבתת, וצוותי הטיפול נאבקים.

זו אינה היפותטית דרמטית. זוהי המציאות המתמשכת של אבטחת הסייבר המודרנית בתחום הבריאות. והיא ממחישה אמת קשה: הגנה על נקודות קצה לבדה אינה מספיקה עוד כדי לשמור על נתוני המטופלים או על פעולות בית החולים בטוחות.

שירותי הבריאות מתמודדים כעת עם עלויות הפריצה הגבוהות ביותר מכל תעשייה, עם ממוצע של 7.42 מיליון דולר לכל אירוע, וכמעט שליש מהם כוללים תוכנות כופר. קבצים עוברים מהר מדי, באופן נרחב מדי ודרך יותר מדי מערכות מכדי שנקודות קצה יוכלו להיות קו ההגנה היחיד.

מַדוּעַ Endpoint הגנה לא מצליחה לעצור איומים שמקורם בקבצים בתחום הבריאות

כלי נקודות קצה מסורתיים נבנו עבור סביבות שולחן עבודה, ולא עבור מערכות אקולוגיות רחבות ידיים של בתי חולים שבהן קבצים עוברים דרך מערכות הדמיה, אחסון ענן, רשתות ספקים וצינורות בינה מלאכותית מבלי לגעת בנקודת קצה מוגנת. זה יוצר נקודות עיוורות עצומות שתוקפים מנצלים.

כיצד מתחמקת תוכנות זדוניות שמועברות בקבצים Endpoint הגנות

תוכנות זדוניות מודרניות מתוכננות לחמוק מעבר לכלי נקודות קצה מבוססי חתימות ואפילו התנהגותיות. ניצול תקלות יום אפס מסתתר בתוך קבצי PDF וקבצי DICOM. תוכנות זדוניות פולימורפיות עוברות מוטציות ללא הרף. גיבויים ומאגרי ענן משכפלים קבצים זדוניים לפני שסוכני נקודות הקצה יכולים להתערב.

בבתי חולים רבים, הסימן הראשון לזיהום יכול להיות תחנת עבודה רדיולוגית נעולה או ארכיון הדמיה פגום, ולא קובץ חסום.

מיתוסים שחושפים בתי חולים

למרות זאת, מספר תפיסות מוטעות ומסוכנות עדיין קיימות ברחבי התעשייה. בתי חולים מאמינים לעתים קרובות:

- " Endpoint הגנה מספיקה."

- " Cloud ספקים לוקחים אחריות על האבטחה."

- "אחסון-ואז-סריקה לוכד הכל."

- "הצפנה פותרת את הבעיה."

אבל איומים חודרים לעתים קרובות דרך רשתות אחסון או הדמיה, תוך עקיפת נקודות קצה לחלוטין, וספקי ענן מאבטחים רק את התשתית, לא את התוכן שבתי החולים מעלים.

גישת ה"אחסון ואז סריקה" מזיקה במיוחד. אם תוכנות זדוניות מזוהה רק לאחר שקובץ שוכפל לגיבויים או למערכות downstream, בלימתן הופכת קשה יותר באופן אקספוננציאלי. מאמצי השחזור נמשכים ימים או שבועות, לא שעות.

כיצד תוכנות כופר ואיומים שמקורם בקבצים מתפשטים במערכות בתי חולים

פעילות בית החולים תלויה בתנועה מתמדת של קבצים: העלאות מטופלים, הפניות, סריקות, תוצאות מעבדה, תביעות ביטוח, קבצי ספקים וכעת גם נתוני אימון בינה מלאכותית. כל תנועה מייצגת נתיב תקיפה פוטנציאלי.

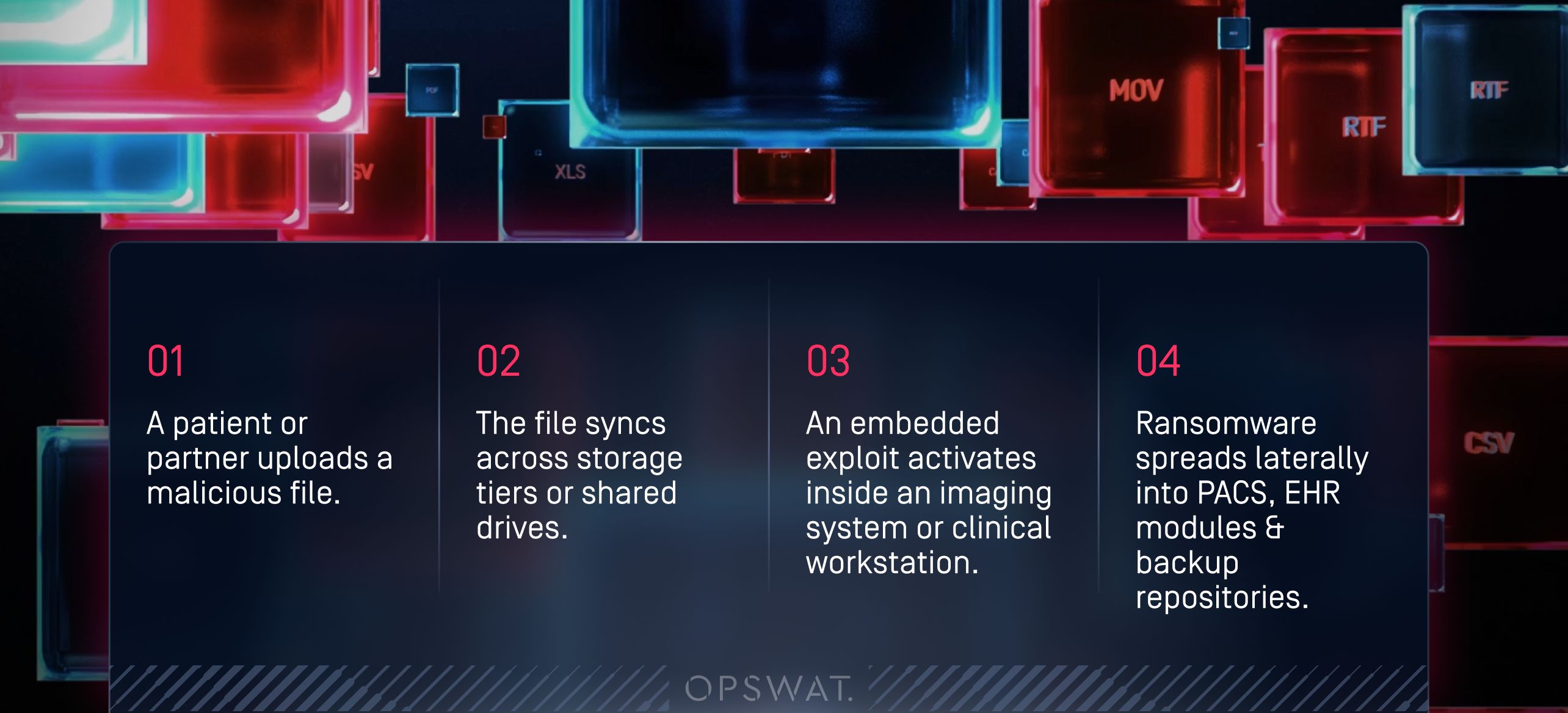

ציר זמן טיפוסי של התקפה

קובץ זדוני יחיד יכול לנוע מנקודת כניסה חיצונית למערכות קריטיות תוך דקות. רצף הפעולות נראה לרוב כך:

- מטופל או בן זוג מעלה קובץ זדוני.

- הקובץ מסתנכרן בין שכבות אחסון או כוננים משותפים.

- ניצול לרעה מוטמע מופעל בתוך מערכת הדמיה או תחנת עבודה קלינית.

- תוכנות כופר מתפשטות לרוחב ל-PACS, מודולי EHR ומאגרי גיבוי.

ברגע שגיבויים נדבקים, שחזור מאירועים הופך למרוץ נגד הזמן.

הדמיה, PACS ומכשירים מחוברים: מטרות בעלות ערך גבוה

מערכות הדמיה בתחום הבריאות מציגות כמה מהפגיעויות הייחודיות והמסוכנות ביותר. קבצי DICOM יכולים להכיל סקריפטים נסתרים או תוכנות זדוניות. מכשירים מדור קודם ומערכות הפעלה מיושנות יוצרים נקודות כניסה רכות. זרימות עבודה של הדמיה מחוברות זו לזו מספקות קרקע פורייה לתנועה רוחבית.

אם תוקף פוגע בקובץ הדמיה יחיד, אפקט הגלים עלול להשבית את שירותי הרדיולוגיה למשך ימים.

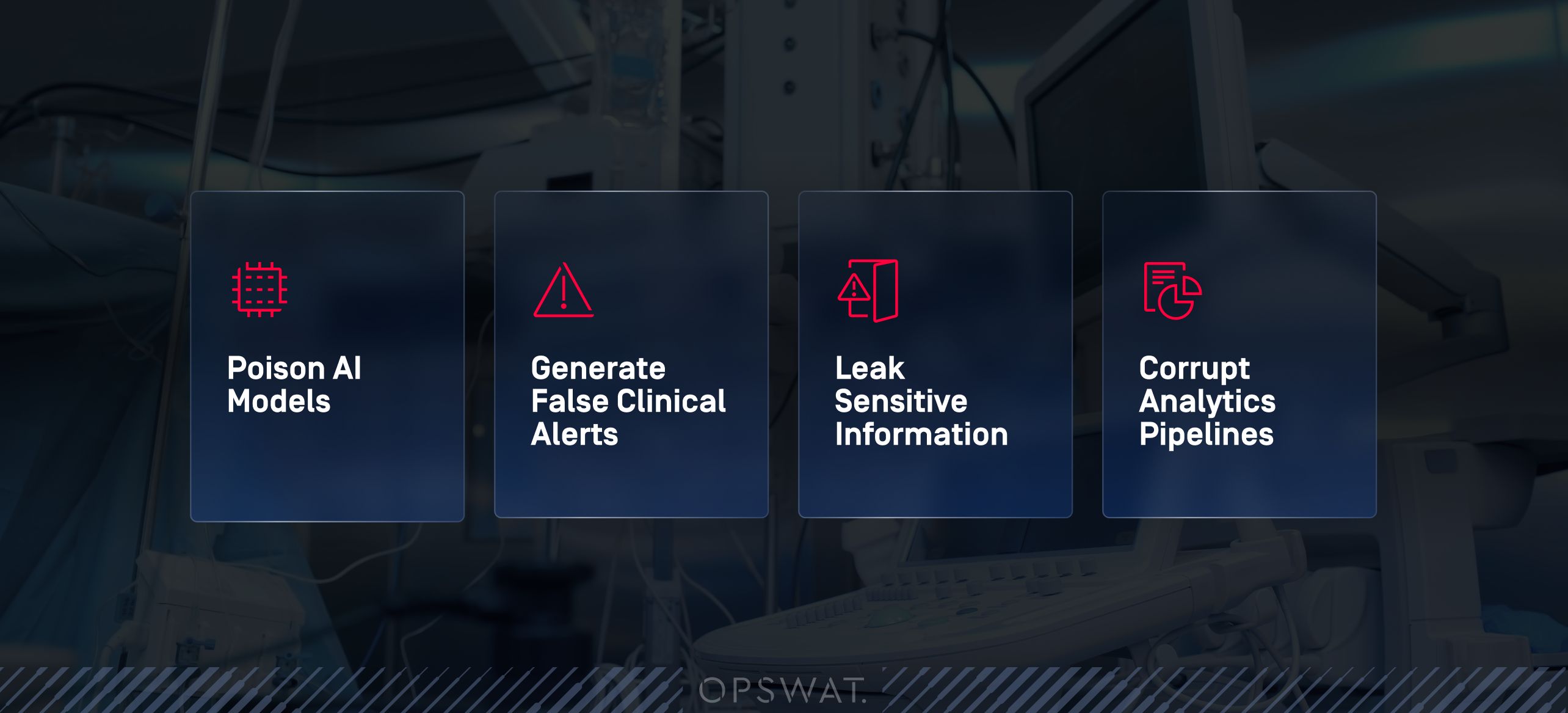

צינורות בינה מלאכותית: החזית החדשה להתקפות שמקורן בקבצים

מודלים של בינה מלאכותית ולמידת מכונה צורכים כמויות עצומות של מסמכים, טפסים ותמונות. זרימות עבודה אלו הן עוצמתיות, אך הן גם מרחיבות את משטח התקיפה באופן דרמטי. קבצים זדוניים או מניפולטיביים יכולים:

- מודלים של בינה מלאכותית של רעל

- יצירת התראות קליניות שווא

- מידע רגיש לדליפה

- צינורות אנליטיקה מושחתים

בתי חולים המשתמשים OPSWAT פתרונות כעת מנקים ובודקים כל קובץ לפני שהוא נכנס לתהליך עבודה של בינה מלאכותית, מה שמבטיח שבינה מלאכותית קלינית תישאר נכס ולא נטל.

אבטחת קבצים: ציווי תאימות, לא תיבת סימון

אבטחת קבצי שירותי בריאות נתפסת לעתים קרובות כ"הצפנה" או "בקרת גישה". אך תקנות כמו HIPAA, GDPR ו-NIS2 דורשות מארגונים ללכת הרבה יותר רחוק, ולהבטיח את שלמותם, ולא רק את סודיותם, של נתוני המטופלים.

הבנת ePHI בהקשר של אבטחת קבצים

מידע רפואי מוגן אלקטרוני נמצא בכל מקום: בקבצי הדמיה, מסמכי הפניות, רשימות משימות, מערכי נתונים של בינה מלאכותית, דוחות מעבדה ואפילו מטא-דאטה. כל קובץ המכיל מזהים או הקשר קליני חייב להיות מוגן, מנוטר וניתן לביקורת.

דרישות הציות מחמירות

כעת, רגולטורים מצפים מבתי החולים להדגים:

- נראות מקצה לקצה של תנועת קבצים

- זיהוי ודיווח מהירים של אירועים

- בקרות שלמות המונעות שיבוש נתונים

- יומני ביקורת של אירועי סריקה וחיטוי

אבטחת קבצים מקוטעת או תגובתית הופכת את הדרישות הללו לכמעט בלתי אפשריות לעמידה.

אבטחת קבצים ובטיחות מטופלים: מחוברים ישירות

כאשר איומים שמקורם בקבצים משבשים את תהליכי ההדמיה, מערכות המעבדה או תהליכי העבודה של תרופות, בטיחות המטופלים נפגעת באופן מיידי. תוכנות כופר הן יותר מבעיית IT בלבד, והן מסכנות את השלמות התפעולית של כל מתקן הבריאות.

אסטרטגיות מתקדמות לאבטחת קבצים רב-שכבתית בתחום הבריאות

ארגוני בריאות בעלי חשיבה קדימה נעים מעבר לנקודות קצה לעבר ארכיטקטורת אבטחת קבצים רב-שכבתית ופרואקטיבית.

Multiscanning כוח במספרים

במקום להסתמך על מנוע אנטי-וירוס יחיד, Metascan™ Multiscanning של OPSWAT ממנפת מעל 30 מנועים בו זמנית, ומזהה מעל 99% מהאיומים הידועים והלא ידועים.

זה מקטין באופן דרמטי את חלונות החשיפה ותופס את האיומים שכלים אחרים מפספסים.

נטרול תוכן ושחזורו: ניקוי קבצים מאיומים מוטמעים

Deep CDR™ מסיר תוכן פעיל, קוד פרצות ואיומים מוטמעים, ולאחר מכן יוצר מחדש גרסה בטוחה ופונקציונלית של הקובץ. הוא עוצמתי במיוחד עבור:

- קבצי PDF ומסמכי אופיס

- הדמיית DICOM

- טפסים שהועלו על ידי מטופלים או שותפים

- פורמטי קבצים עם ארכיונים מקוננים

CDR עמוק, עם ציון הגנה ודיוק של 100% מ-SE Labs , מונע איומים ידועים ולא ידועים תוך שמירה על פונקציונליות מלאה של קבצים באלפיות השנייה.

Adaptive ארגז חול ו-DLP המופעל על ידי בינה מלאכותית

כאשר קבצים דורשים בדיקה מעמיקה יותר, OPSWAT Sandbox Adaptive המבוסס על אמולציה מנתח את התנהגותם בזמן אמת. Proactive DLP™ המופעל על ידי בינה מלאכותית מזהה וחוסם או מוסר תוכן ePHI ותוכן רגיש אחר, ובכך מסייע לעמוד בהתחייבויות HIPAA ו-GDPR.

ניקוי קבצים מוטבע: הגנה על כל נקודת כניסה

בדיקה מוטבעת פירושה שקבצים נסרקים ומטוהרים לפני שהם נכנסים לסביבה שלך - ולא שעות לאחר מכן. זה מאפשר:

- הסרה מיידית של איום

- רישום מלא של שרשרת המשמורת

- תגובה מהירה לאירוע

- הגנה עקבית בפורטלים, בדוא"ל, MFT , הדמיה ותהליכי עבודה של בינה מלאכותית

מקרי בוחן מהעולם האמיתי: הוכחה שאבטחת קבצים רב-שכבתית עובדת

ארגוני בריאות ברחבי העולם מאמצים גישה זו ורואים תוצאות מדידות.

שירותי בריאות כללית: ניהול מיליוני תיקים ביום

כאחת מארגוני הבריאות הגדולים בעולם, כללית הטמיעה את Metascan Multiscanning ו-Deep CDR לבדיקת מיליוני קבצים מדי יום. התוצאה: חסימה של איומי אפס-יום, עמידה חזקה יותר בתקנות ונקודת ייחוס חדשה לאבטחת קבצים בקנה מידה גדול.

התאוששות מתוכנת כופר ללא כיבוי

ספק שירותי בריאות גדול השתמש ב- MetaDefender Managed File Transfer™ ( MFT ) , פתרון מאובטח MFT פתרון שמשתלב בצורה חלקה עם OPSWAT טכנולוגיות אבטחת הקבצים של, לחיטוי קבצים משוחזרים במהלך שחזור מתוכנת כופר. הם שמרו על המשכיות עסקית והוכיחו תאימות, תוך הימנעות מקנסות משפטיים משמעותיים.

Luzerner Psychiatrie AG: הפסקת תוכנות זדוניות שנשלחו בדוא"ל

בהתמודדות עם התקפות דיוג תכופות, נפרסה Luzerner Psychiatrie AG Adaptive Sandbox ו- MetaDefender Email Security™ כדי למנוע מקבצים מצורפים המכילים תוכנות זדוניות להגיע לצוות הרפואי. נתוני המטופלים נותרו מוגנים, והפרצות ירדו לאפס.

צעדים מעשיים כדי להתקדם מעבר Endpoint אָב

מנהיגי אבטחת שירותי בריאות המוכנים לחזק את אבטחת הקבצים צריכים להתחיל עם מפת דרכים מובנית.

1. ביצוע הערכת סיכוני אבטחת קבצים

מפו כל תהליך עבודה של קבצים (פורטלים של מטופלים, PACS, אחסון ענן, צינורות בינה מלאכותית) וזהו היכן קבצים נכנסים ללא סריקה או חיטוי.

2. הגנה על תהליכי עבודה של הדמיה והעברה

אכיפת סריקה ו-CDR עבור קבצי DICOM, אבטחת חילופי ספקים והבטחת יכולת ביקורת של כל נקודת מגע עם הקבצים.

3. Secure צינורות בינה מלאכותית וניתוח נתונים

יש לנקות ולאמת את כל הנתונים לפני בליעתם כדי למנוע זיהום ודליפת נתונים.

4. בניית ארכיטקטורה מוכנה לעתיד

שלבו סריקה מרובה, CDR, ארגז חול, DLP המופעל על ידי בינה מלאכותית וחיטוי מובנה לקבלת הגנה מקיפה ותואמת לתקנים.

מוכנים לעשות את הצעד הבא?

עיינו במסמך הלבן המלא כדי לראות כיצד בתי חולים מובילים משתמשים באבטחת קבצים רב-שכבתית כדי לנטרל איומים לפני שהם מגיעים לתחנת עבודה או למטופל.