ב-8 בספטמבר 2025, מספר חבילות npm הנמצאות בשימוש נרחב, כולל chalk, debug ו-color, נמצאו כנפגעות, במה שהופך במהירות לאחת מתקריות שרשרת האספקה הגדולות ביותר עד כה בקוד פתוח. יחד, חבילות אלו מהוות למעלה מ-2 מיליארד הורדות שבועיות, מה שהופך את הפגיעה הזו לסיכון גבוה ורחבת היקף.

הנה מה שקרה, איך ההתקפה עבדה, ואיך... OPSWAT טכנולוגיות יכולות לסייע בהגנה מפני איומים דומים בעתיד.

סיכום התקפה

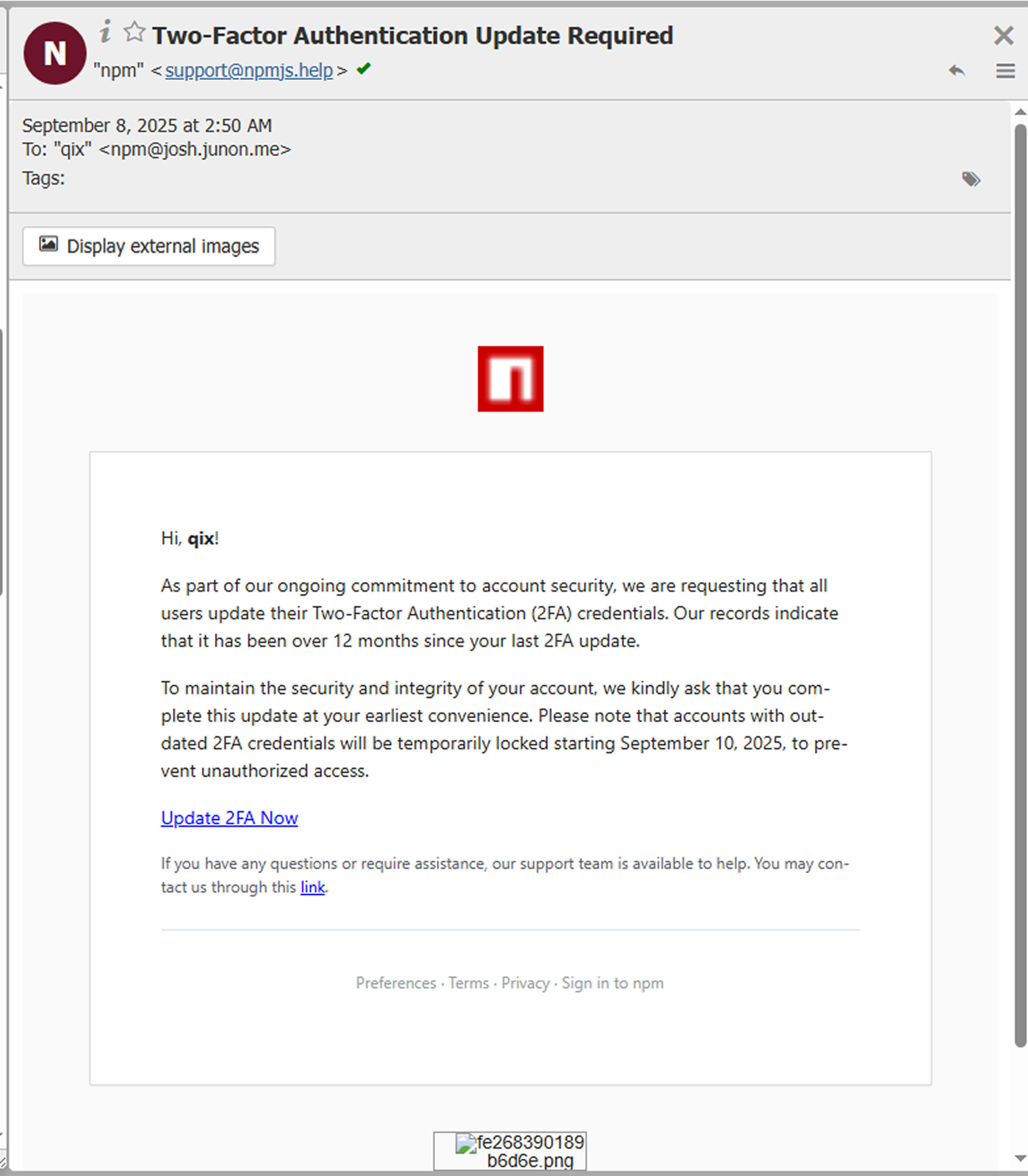

ההתקפה החלה בקמפיין פישינג שכוון אל מתחזק אחת מחבילות ה-npm. דוא"ל מזויף מאת support@npmjs.help (דומיין מזויף שנרשם ימים ספורים לפני ההתקפה) רימה את הקורבן וגרם לו למסור את פרטי הגישה שלו. עם גישה לחשבון ה-npm של מנהל האתר, התוקפים פרסמו גרסאות זדוניות של החבילות.

הקוד שהוזרק היה נוזקה של קריפטוסטילר שנבנתה במיוחד כדי לחטוף עסקאות קריפטו ממשתמשי קצה המקיימים אינטראקציה עם ארנקים ואפליקציות מבוזרות (dApps).

תקרית זו מדגישה שוב שאמון בקוד פתוח יכול להיות נשק בכל עת, בדיוק כמו פריצת שרשרת האספקה של ESLint ביולי 2025 .

טכניקות התקפה בשימוש

1. ביצוע ספציפי לדפדפן

התוכנה הזדונית ביצעה בדיקת סביבה כדי לוודא שהיא פועלת רק בתוך דפדפנים. בשרתים או בצינורות CI/CD , היא נותרה רדומה, מה שהקשה על הזיהוי.

2. API יירוט

המטען הזדוני מחובר לממשקי API מרכזיים של האינטרנט, כולל:

window.fetch

בקשת XMLHttp

חלון.אתריום(ספקי ארנקים)

זה איפשר לתוכנה הזדונית לרגל בשקט, ליירט ולשנות בקשות רשת.

3. חטיפת עסקאות

לאחר שהוטמע, הקוד הזדוני חרג מעבר לתצפית פסיבית והפריע באופן פעיל לפעילות מטבעות קריפטוגרפיים. בפרט, הוא סרק כתובות ארנקים ומטעני עסקאות על פני מספר בלוקצ'יין, כולל את'ריום, סולאנה, ביטקוין, טרון, לייטקוין וביטקוין קאש.

משם, המטען ביצע טכניקת החלפה:

- החליפו כתובות ארנק לגיטימיות בכתובות הנשלטות על ידי תוקף, תוך שימוש בכתובות דומות שנוצרו באמצעות בדיקות דמיון (למשל, מרחק לבנשטיין).

- משמעות הדבר הייתה העברה ל

0xAbc123…יכול להפוך בשקט0xAbc129…מבלי לעורר חשד.

- באופן מכריע, ההחלפה התרחשה לפני שהמשתמש חתם על העסקה, כך שלמרות שממשק המשתמש הציג את הכתובת הנכונה, הבקשה החתומה כבר שונתה מתחת למכסה המנוע.

4. התחמקות מהתגנבות

התוקפים גם בנו אמצעים כדי להבטיח שהתוכנות הזדוניות שלהם יישארו מוסתרות למשך זמן רב ככל האפשר. במקום לבצע שינויים גלויים שיכלו להתריע בפני הקורבן, המטען פעל בשקט ברקע:

- נמנעו החלפות ברורות של ממשק משתמש, כך שממשקי הארנק נראו ללא שינוי.

- התמיד בשקט, ושמר על ה-hooks שלו פעילים לאורך כל סשן הגלישה.

- התמקד הן באישורים והן בהעברות, מה שאפשר לא רק גניבת כספים, אלא גם מניפולציה של הרשאות ארנק לניצול עתידי.

למה ההתקפה הזו כל כך מסוכנת

- קנה מידה עצום: מיליארדי הורדות שבועיות בחבילות שנפגעו.

- מיקוד חוצה שרשראות: לא מוגבל לאת'ריום. מספר בלוקצ'יין עיקריים הושפעו.

- בלתי נראה למשתמשים: הקורבנות האמינו שהם מאשרים עסקאות בטוחות.

- ניצול אמון במערכת האקולוגית: חשבון מתחזק אחד שנפרץ התפשט ברחבי המערכת האקולוגית של npm.

OPSWAT התגובה של

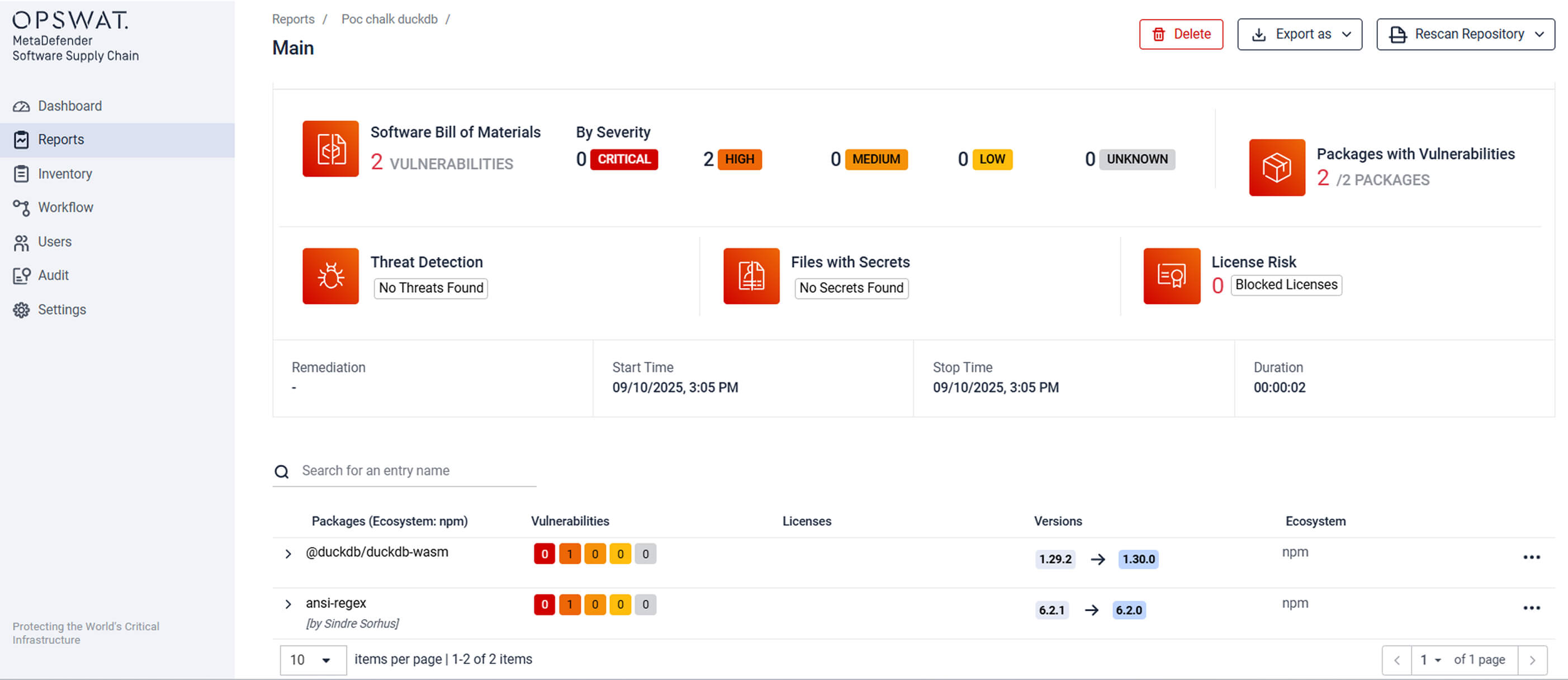

טכנולוגיית OPSWAT SBOM עם גרסת מסד הנתונים העדכנית ביותר כבר מסוגלת לזהות ולסמן חבילות זדוניות אלה.

OPSWAT טכנולוגיית SBOM היא אחת מפתרונות וטכנולוגיות אבטחה מובילות בתעשייה הזמינות ב- MetaDefender Core וב- MetaDefender Software Supply Chain :

- ניתוח פגיעויות: סורק אוטומטית תלויות עבור פגיעויות ידועות וגרסאות זדוניות.

- ניטור רציף : מעקב אחר שינויים חשודים במאגרים כמו npm, PyPI ו-Maven.

- Multi-AV והיוריסטיקה : מזהה תוכנות זדוניות מעורפלות המסתתרות בתוך חבילות.

- שילוב CI/CD : חוסם תלויות שנפגעו לפני שהן נמשכות לתוך מערכות גיבוי.

- יצירת SBOM: ייצוא דוחות SBOM בפורמטים סטנדרטיים כגון CycloneDX, SPDX, JSON ו-PDF לתמיכה במטרות ביקורת ותאימות.

- גילוי סודות: OPSWAT Proactive DLP מוצא סודות מקודדים (סיסמאות, API מפתחות, אסימונים וכו') המוטמעים בקוד המקור כדי למנוע גישה לא מורשית.

מה שאתה צריך לעשות עכשיו

- תלויות ביקורת : בדוק את הפרויקטים שלך עבור חבילות npm מושפעות.

- הגברת המודעות לפישינג : הכשרת מפתחים ומתחזקים לאיתור הודעות דוא"ל מזויפות.

- אוטומציה של אבטחה עם Supply Chain Software OPSWAT MetaDefender : השג נראות לסיכוני שרשרת האספקה של התוכנה שלך בעזרת ניטור מתמיד של איומים ופגיעויות.

- אכיפת אבטחת חשבון חזקה : שמרו על 2FA בכל חשבונות רישום החבילות.

נקודות מפתח

- חשבונות מתחזקים הם מטרות עיקריות. האבטחה שלהם היא האבטחה שלך.

- מתקפות בשרשרת האספקה הולכות וגדלות: מיליארדי הורדות ניתנות לנשק באופן מיידי.

- ניטור פרואקטיבי וכלי אפס אמון כמו MetaDefender Software Supply Chain כבר לא אופציונליים; הם חיוניים.

מחשבה מסכמת

תקרית זו מדגישה עד כמה שברירית יכולה להיות המערכת האקולוגית של קוד פתוח כאשר רק חשבון אחד של מתחזק מהימן נפגע. עם מיליארדי הורדות על כף המאזניים, ארגונים חייבים להכיר בכך שאבטחת שרשרת האספקה היא קריטית לא פחות מאבטחת נקודות הקצה או אבטחת הרשת. נראות פרואקטיבית, ניטור מתמשך ושיטות אבטחה חזקות הן ההגנה הטובה ביותר מפני הפגיעה הבאה בקוד פתוח.

למדו עוד על האופן שבו OPSWAT SBOM ו- MetaDefender Software Supply Chain עוזרים לאבטח את צינורות הפיתוח שלכם ומגנים מפני מתקפות שרשרת אספקה בקוד פתוח.