אנשי מקצוע בתחום האבטחה מגנים על נכסים דיגיטליים יקרי ערך על ידי זיהוי וחיפוש יעילים אחר איומים מתעוררים . OPSWAT , חברה מובילה בפתרונות מתקדמים בתחום מודיעין איומים , פיתחה טכנולוגיה חדשנית MetaDefender Threat Intelligence בתוך ה MetaDefender Cloud פלטפורמה לחשיפת פעילות זדונית נסתרת. באמצעות חיפוש סימולציה המופעל על ידי למידת מכונה , אנו יכולים לנתח קבצים עם יותר מ-300 מאפיינים ולהתאים דפוסים מורכבים בקבצים זדוניים ידועים כדי לצוד איומים.

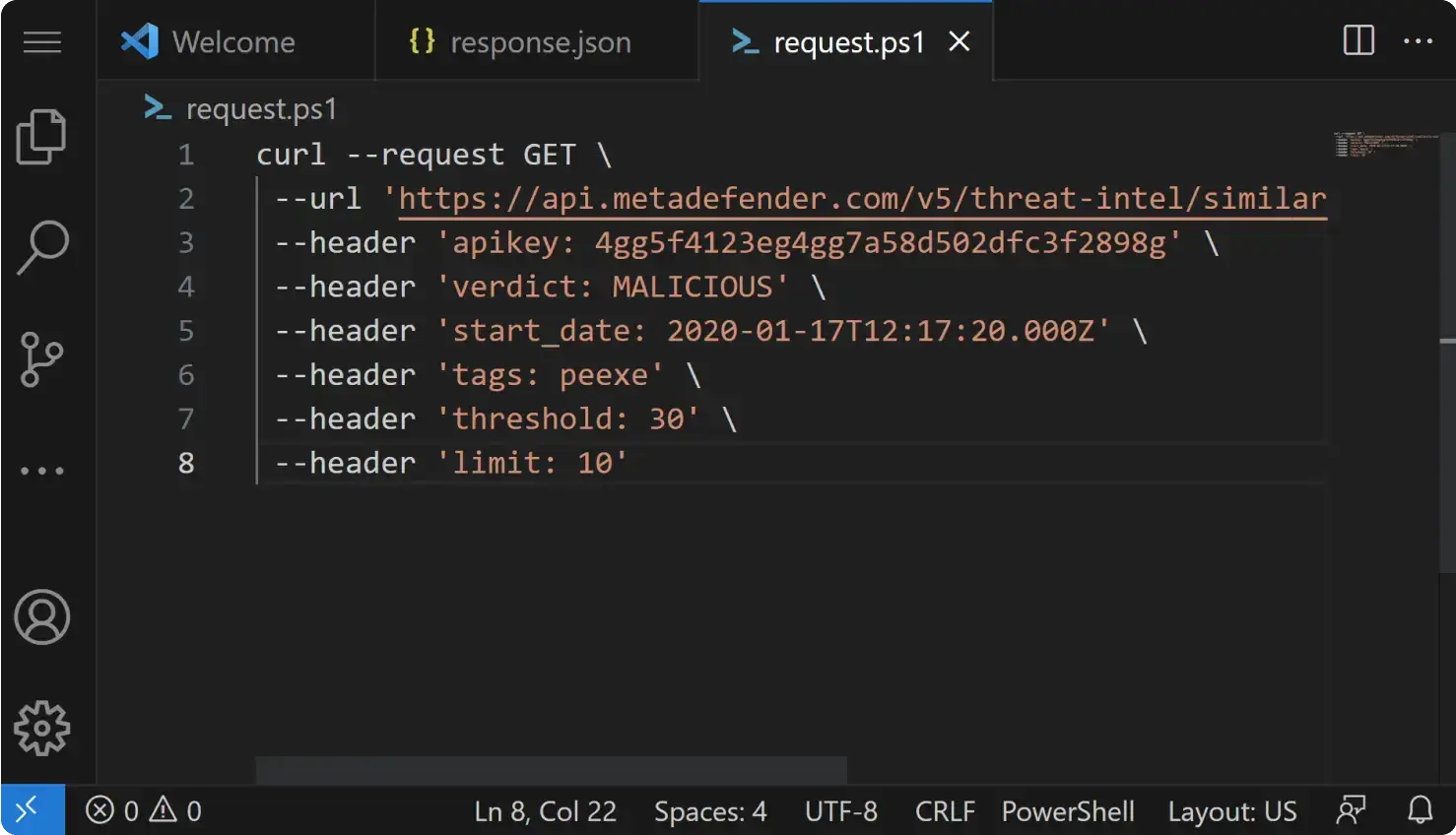

OPSWAT של MetaDefender Threat Intelligence משתמש בחיפוש תבניות כדי לבצע שאילתות במאגר הנתונים העצום שלנו, ולזהות קבצים באמצעות תבניות וביטויים. בשילוב עם פונקציונליות חיפוש הדמיון שלנו, טכנולוגיה עוצמתית זו מספקת מערכת מקיפה ואינטואיטיבית שמזהה, מנתחת ומגיבה לכל האיומים.

גישה לנתוני המודיעין הדרושים לך בעזרת MetaDefender Cloud מודיעין ומניעת איומים מהירים וניתנים להרחבה של הפלטפורמה. צוותי אבטחה ייעודיים יכולים גם ליהנות מארגז החול הטוב מסוגו של MetaDefender Sandbox וזיהוי איומים לא ידועים.

שתי תכונות של Threat Intelligence לְחַפֵּשׂ

חיפוש תבניות

חפשו גיבובים של תוכנות זדוניות ידועות על ידי שאילתות משפחות של תוכנות זדוניות, שמות איומי תוכנות זדוניות, סינון זיהוי אנטי-וירוס (AV), חיפושים אחרונים ופניות ראשונות, ועוד. על ידי ביצוע חיפושי דפוסים, תוכלו לזהות במהירות איומים ידועים או אינדיקטורים לפגיעה (IOCs) הקשורים לתוכנות זדוניות, קמפיינים או גורמי איום ספציפיים. זוהי שיטה יעילה ביותר לזיהוי איומים שזוהו בעבר ודפוסי התקפה ידועים.

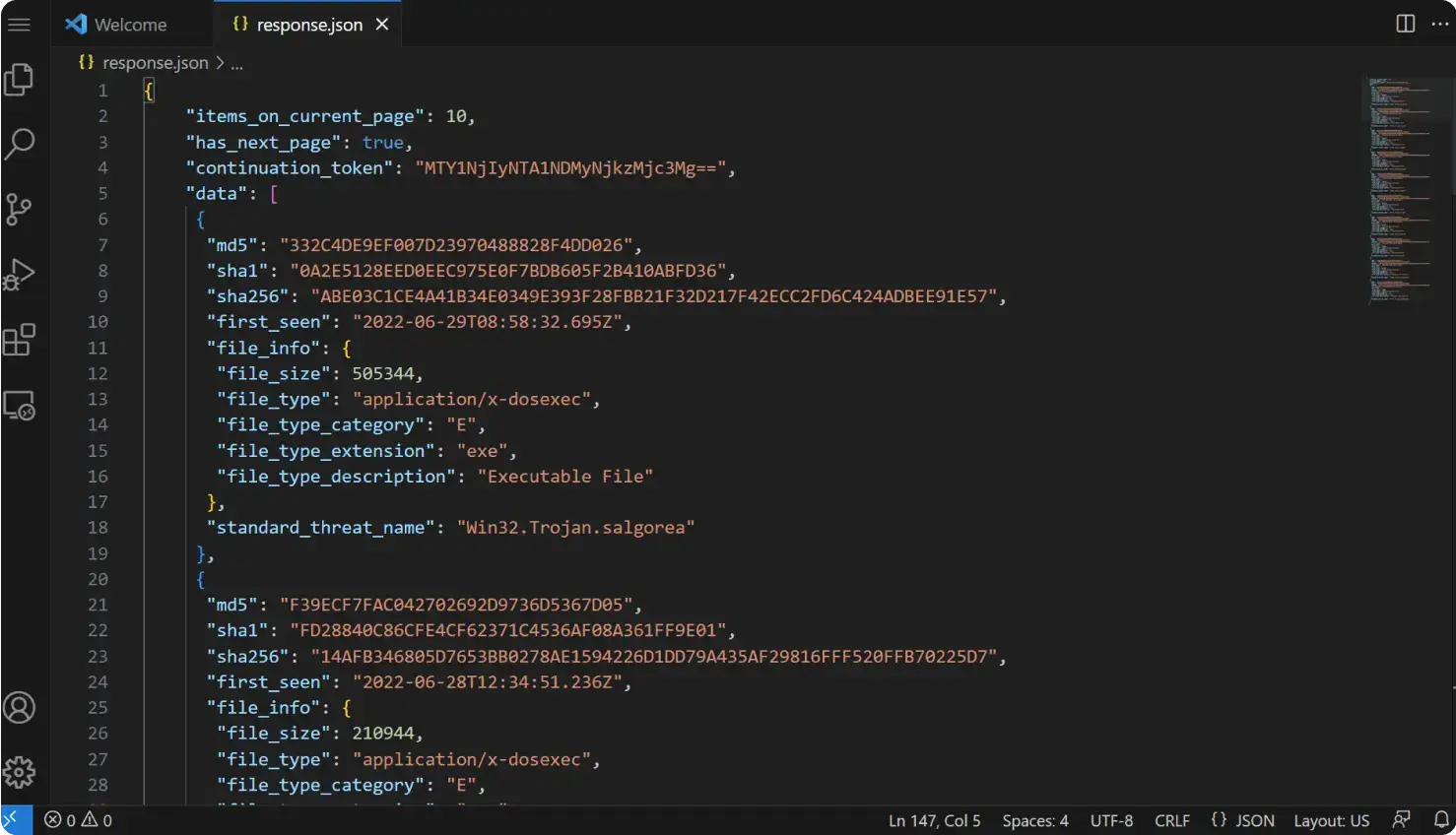

חיפוש דמיון

סרוק קבצים כדי לזהות תוכנות זדוניות חדשות ולא ידועות. במהלך חיפוש הדמיון, קבצים עוברים הליך סריקה קפדני באמצעות MetaDefender Sandbox טכנולוגיות סטטיות ואמולציית קבצים. טכנולוגיה מתקדמת זו מחלצת את המידע הרלוונטי והשימושי ביותר מקובץ נתון.

אנליסטים מומחים שלנו בתחום התוכנות הזדוניות קבעו את התכונות היעילות ביותר לחישוב הדמיון בין שני קבצים. תכונות אלו נבחרות בקפידה על סמך יכולתן לספק תוצאות מדויקות ורלוונטיות. הן גם מתעדכנות באופן שוטף כדי להישאר מעודכנות במגמות ובטכניקות האחרונות של תוכנות זדוניות .

תכונות המשמשות לחישוב ציוני דמיון:

- מטא-דאטה בינאריים כגון גודל קובץ, אנטרופיה, ארכיטקטורה ומאפייני קובץ, בין היתר.

- יבוא

- משאבים

- מדורים

- דפוסי איום ועוד.

הערה: בעת חיפוש קווי דמיון בין קבצים, חשוב להשתמש באותות שנוצרו על ידי Filescan ולא להסתמך אך ורק על פסק הדין הסופי של קובץ. גישה זו מסייעת להימנע מכל הטיה פוטנציאלית שעלולה להתעורר במהלך תהליך חיפוש הדמיון. למידע נוסף על חיפוש דמיון .

צרו קשר כדי לבקש מידע נוסף עלינו Threat Intelligence לְחַפֵּשׂ.