על פי דוח סיכוני הסייבר של אמצע השנה 2024, שניתח מגמות בפעילות פריצה ותגובות בתעשייה, שני מגזרים ראו את העליות הגדולות ביותר בתביעות בשנת 2024: ייצור ובנייה. הייצור עלה מ-15.2% מכלל התביעות בשנת 2023 ל-41.7% מכלל התביעות בשנת 2024.

חדשנות יכולה למשוך גורמי איום

במהלך 80 השנים האחרונות, חברה זו חלוצה במושגים כגון שינוי טכנולוגיות, הרכבה גמישה, אוטומציה, סימולציית מחשב, ראיית מכונה ורובוטיקה.

בקר הלוגיקה המתכנת (PLC) הראשון בעולם, שהוצג על ידי חברה זו בשנת 1969, היה טכנולוגיה חלוצית לשליטה בציוד בקווי ייצור. עם זאת, 55 שנים מאוחר יותר, מערכות אלו הפכו למטרה מרכזית עבור גורמים פושעים שמטרתם לשבש ולהשפיע על סביבות הייצור.

בקר בקרה (PLC) פרוץ יכול לאפשר לתוקפים לפרוץ לרשתות מאובטחות יותר שאליהן גישה תחנת העבודה של הקבלן, מה שמהווה סיכונים משמעותיים. גורמים פוגעניים גם מכוונים לסקרנות אנושית עם... USB לבצע התקפות מחוץ למפעלי הייצור של החברה הזו, בתקווה להפיץ תוכנות זדוניות.

כיצד קבלנים יכולים להכניס סיכונים ל Industrial רשתות

כדי לפרוץ רשת קריטית מאובטחת ביותר, גורמי איום מכוונים לעתים קרובות למהנדסים וקבלנים חיצוניים.

ראשית, ההאקר פרץ לבקר הלוגי הניתן לתכנות (PLC) אשר עלול לחוות רמת הגנה נמוכה בזמן שהוא מחובר לאינטרנט. לאחר מכן, הוא מרמה את המהנדס להתחבר לבקר הלוגי הניתן לתכנות מתחנת העבודה ההנדסית שלו.

פגיעויות מנוצלות כאשר מהנדס יוזם הליך העלאה שמעביר מטא-נתונים, תצורות וקוד טקסט מה-PLC הפגוע לתחנת העבודה שלו. המכשיר הפגוע מאפשר כעת לתוקף לפרוץ בקרים לרשתות אחרות ומאובטחות יותר, שאליהן יש לתחנת העבודה של הקבלן גישה.

חוקרי אבטחה זיהו את שיטת ההתקפה הזו, המכונה "התקפת PLC רעה" . במהלך מחקרם, זוהו פגיעויות בתוכנות תחנות עבודה הנדסיות של מספר ספקים, ביניהם ABB (B&R Automation Studio), Emerson (PAC Machine Edition), GE (ToolBoxST), Ovarro (TwinSoft), Rockwell Automation (Connected Components Workbench), Schneider Electric (EcoStruxure Control Expert) ו-Xinje (XD PLC Program Tool).

שלושה אתגרים עיקריים בהעברת קבצים

- העברות קבצים לא מאובטחות ואי-ציות: אינטגרטורים המחוברים ישירות לבקרים עם תחנות עבודה שעלולות להיות זדוניות, המכילות תוכנות זדוניות לא ידועות או תוכנות זדוניות מסוג zero-day. גורמים זדוניים מכוונים לישויות גדולות כמו חברה זו לא רק כדי לשבש את העסקים אלא גם את הכלכלה ואת שוק המניות או לקבל סכומי כופר גדולים. קווי הייצור שלהם מבודדים, ללא חיבור לאינטרנט החיצוני, כדי להגן מפני איומי סייבר כאלה.

- עלויות תפעול גבוהות: בדיקות אבטחה ממושכות של קבצים הובילו לזמני המתנה ארוכים עבור קבלני צד שלישי, מה שהביא להוצאות משמעותיות אך ניתנות למניעה. כאשר קו ייצור קורס, זה עולה מיליון דולר לשעה של אובדן הכנסות. לכן, החברה עושה מאמצים רבים כדי להגן על קווי הייצור שלה מפני איומי סייבר.

- אין נראות או בקרה על העברה: ללא בקרה מבוססת תפקידים, לא ניתן היה לבדוק אילו קבצים נשלחו, מי העביר קבצים ולאן הם נשלחו.

OPSWAT הפתרון של: MetaDefender Managed File Transfer ( MFT )

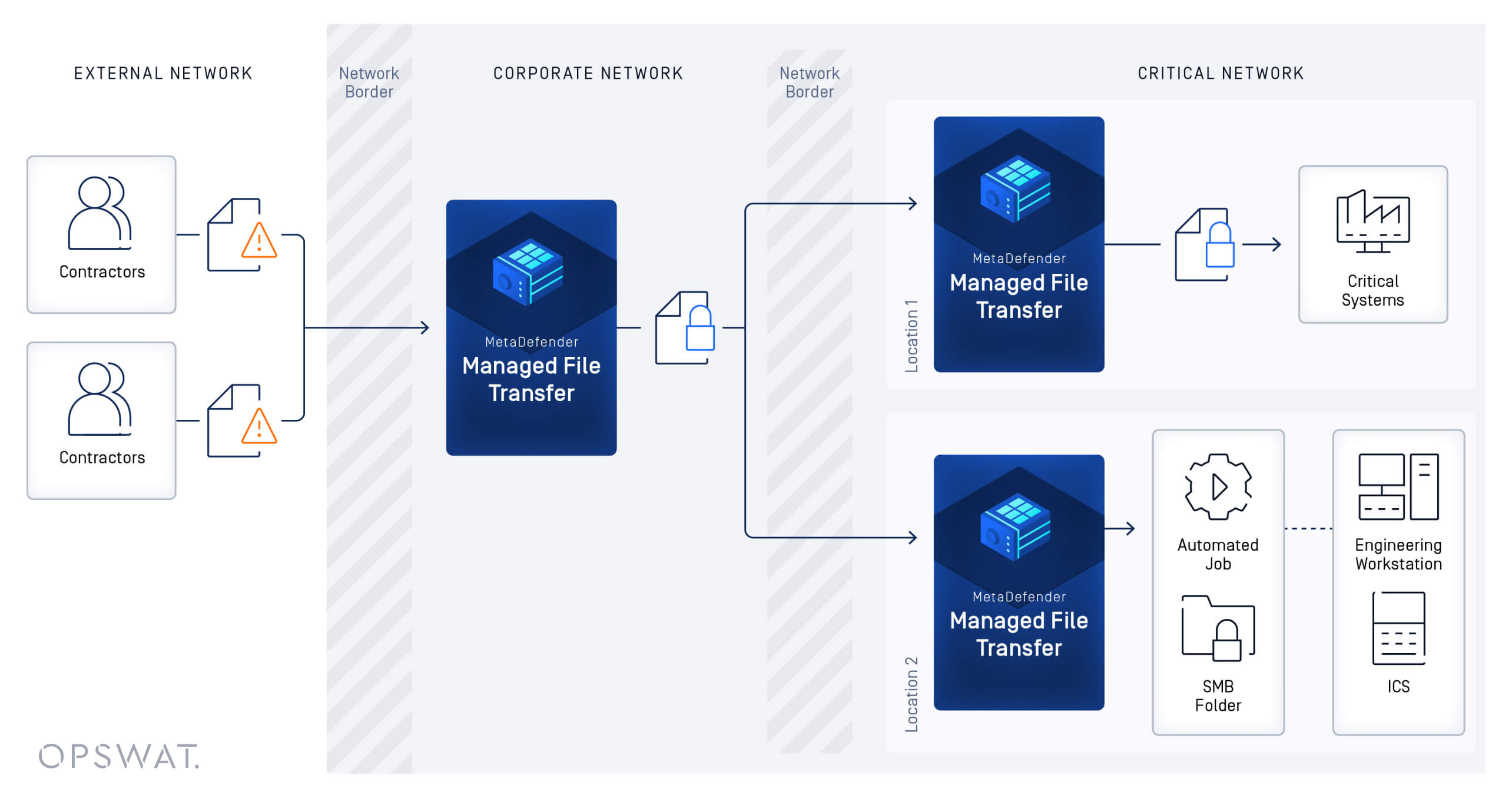

בעזרת Managed File Transfer ( MFT ) MetaDefender , חברה זו שיפרה משמעותית את הפרודוקטיביות והאבטחה, תוך שהיא מיישמת נראות ושליטה חדשות. פורטל אורחים יחיד הפונה לציבור MFT משמש כעת כמרכז ראשי לכל העלאות והעברות הקבצים.

זה מאפשר להם לשמור על רמת הגנה גבוהה עבור תשתית ה-OT שלהם, בעוד שמשתמשים חיצוניים ומפעילים חווים גמישות ומהירות בהעברת קבצים. לעובדים יש שליטה מלאה על תאריכי תפוגת גישת הקבלנים וסיכון הסייבר לבקרות בקרה פגיעות מופחת כעת.

כדי להבטיח זרימה רציפה של נתונים ולשמור על פעילות המפעל ללא הפרעות, הם אסרו על מדיה היקפית כמו USB מקלות וכרטיסי SD. הדבר השפיע על יכולתם של הספקים לעדכן קושחת בקרים מתקדמים (PLC) בקווי ייצור.

המטרה הייתה להשבית את USB פורטים בכל תחנות העבודה של הייצור - 12,500 פורטים ברחבי העולם ועצירת תהליך sneakernet לצמיתות.

התהליך מתחיל בהעברות קבצים מאובטחות, שבהן קבלנים מעלים את הקבצים שלהם אל MetaDefender Managed File Transfer ( MFT ) מערכות לפני הגעתן לסביבות OT/תעשייתיות. תהליך טרום הגעה זה לא רק משפר את הפרודוקטיביות אלא גם שומר על אמצעי אבטחה חזקים מפני התקפות פוטנציאליות על בקרי לוגיקה מתוכנתים (PLC).

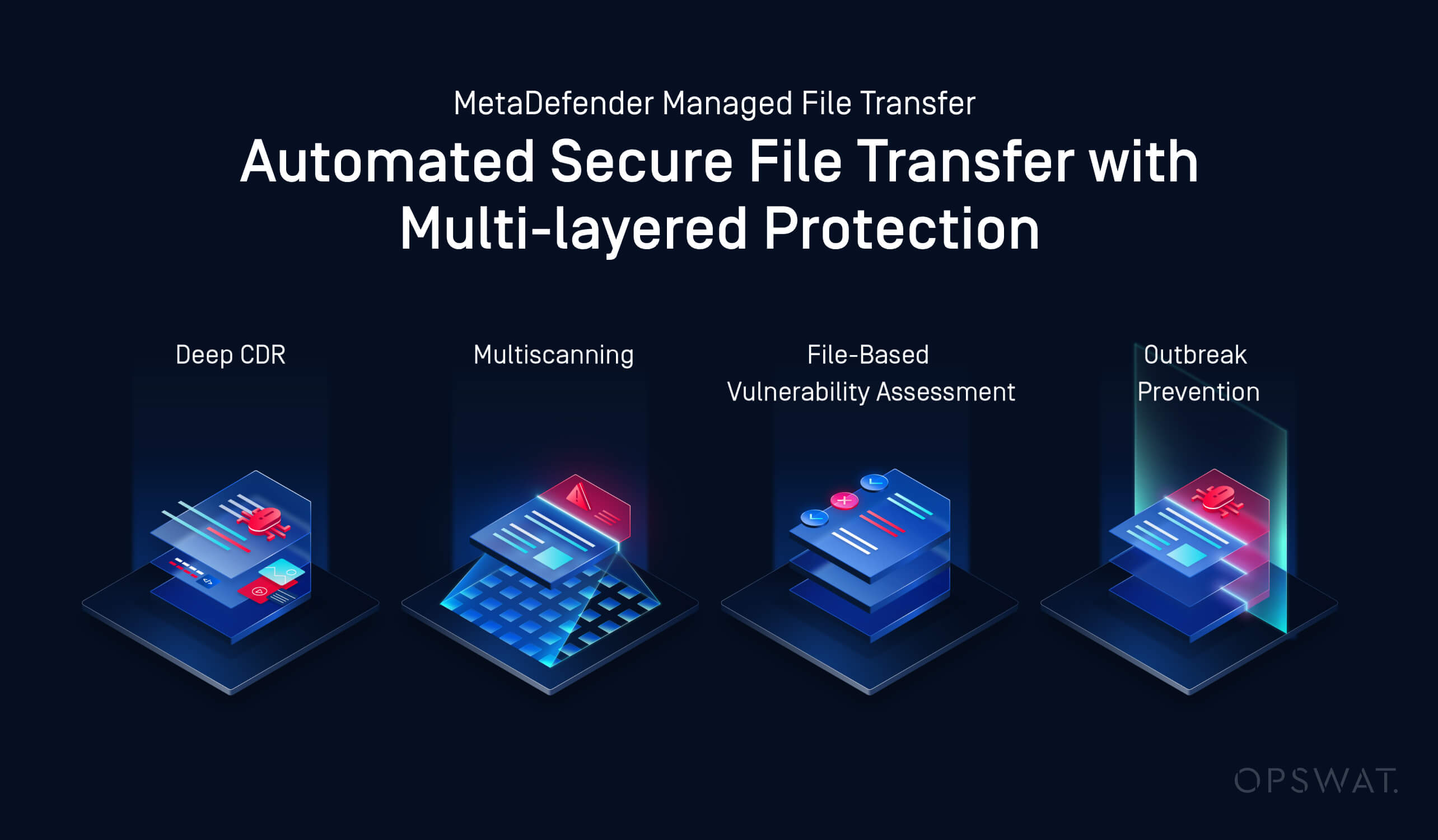

כחלק מתהליך זה, הקבצים המועלים נסרקים באמצעות שילוב של Multiscanning - שימוש בעד 30 מנועי אנטי-וירוס - ו- Deep CDR (Content Disarm and Reconstruction) , אשר מנטרלת איומי יום אפס מבוססי קבצים. לאחר סריקת קבצים אלו ביסודיות, הם מועברים למיקומים המיועדים להם, שם ניתוחים נוספים, כולל הערכת פגיעויות וטכנולוגיות למניעת התפרצויות, מבטיחים את שלומם.

Managed File Transfer ( MFT ) MetaDefender מאפשרת גם היא לאוטומטית את תהליך העברת הקבצים, מה שמבטל את הצורך בטיפול ידני ומפחית משמעותית שגיאות. אוטומציה זו מאפשרת לקבלנים גישה מהירה לסביבת ה-OT בזמן שהקבצים שלהם עוברים שכבות מרובות של אימות אבטחה, מה שמאפשר לחברה להשיג רמות חדשות של גמישות תפעולית, שליטה ויעילות.

יתר על כן, הפתרון מספק נראות ושליטה ברורות לעובדים. הם יכולים ליצור בקלות חשבונות אורחים כדי להקל על העברות קבצים פנימיות של OT ולווסת עם אילו מיקומי לוויין קבלנים יכולים לסנכרן. חשבונות אורחים אלה מגיעים עם תאריכי תפוגה, מה שמשפר את האבטחה על ידי הגבלת משך הזמן שקבלן יכול לגשת למערכת.

ניהול הקבצים גם הוא מרכז, מה שמאפשר העברות חלקות ומאובטחות בין מיקומים מרובים. גישה מרכזית זו תומכת בתרחישי הפצה מורכבים, בין אם בין יחידות ארגוניות שונות או עם שותפים חיצוניים.

האבטחה מתחזקת עוד יותר באמצעות בקרת גישה מבוססת תפקידים, המבטיחה כי קבלנים וספקים יורשו לגשת לקבצים ופונקציות רק כפי שהורשו על ידי הממונים עליהם. שכבת פירוט זו מבטיחה עמידה בתקנות הגנת המידע.

בקרת גישה משתרעת גם על ניהול מבוסס מיקום. חשבונות אורחים של קבלנים מוגבלים ל... MetaDefender Managed File Transfer ( MFT ) מיקומים המיועדים על ידי הרשאות המשתמש שהוקצו להם, תוך הבטחה שמערכות רגישות נגישות רק על ידי אנשי צוות מורשים. כדי לשמור על אחריות, המערכת רושמת את כל גישת המשתמשים, תנועות הנתונים ואירועי המערכת, ויוצרת רשומות היסטוריות מפורטות הניתנות לביקורת.

אמצעי האבטחה של הפתרון לא עוצרים שם. הוא עוקב באופן רציף אחר התפרצויות תוכנות זדוניות באמצעות ניתוח קבצים חוזר, הממנף הן טכנולוגיות Multiscanning והן טכנולוגיות Sandbox כדי לזהות ולנטרל תוכנות זדוניות פוטנציאליות של יום אפס. הקבצים נבדקים מול הגדרות הווירוסים העדכניות ביותר בכל סריקה, מה ששומר על המערכת מוגנת מפני איומים מתפתחים.

טכנולוגיית Deep CDR ממלאת תפקיד מכריע במניעת התקפות מתוחכמות על ידי ניטרול תוכן פעיל שעלול להיות זדוני המוטמע בתוך קבצים, תוך הבטחת שמירה על פונקציונליות הקבצים. טכנולוגיה זו תומכת ביותר מ-175 פורמטים של קבצים ומאמתת יותר מ-1,000 סוגי קבצים, ומספקת הגנה מקיפה על פני מגוון רחב של נתונים.

לבסוף, ה- Adaptive Sandbox התכונה משלבת ניתוח קבצים סטטי, זיהוי איומים דינמי ואלגוריתמים של למידת מכונה כדי לסווג איומים שלא היו ידועים קודם לכן. תכונה זו משלבת גם ציד איומים אוטומטי וזיהוי בזמן אמת עם מערכות מודיעין איומים רחבות יותר, מה שמבטיח כי אמצעי הגנה פרואקטיביים קיימים.

בנוסף לכך, OPSWAT File-Based Vulnerability Assessment הרשומה כפטנט של חברת [המוצר/ה] מזהה פגיעויות בתוך יישומים וקבצים, תוך שימוש במיליארדי נקודות נתונים כדי לקשר פגיעויות בין רכיבי תוכנה, מתקינים וקבצים בינאריים אחרים. טכנולוגיה זו מפחיתה ביעילות את הסיכון לפני ההתקנה, ותורמת לאבטחה ולשלמות הכוללת של המערכת.

תוצאות ותגובות

יישום OPSWAT של MetaDefender Managed File Transfer ( MFT ) שיפרה משמעותית את האבטחה והיעילות של העברות קבצים עבור חברת הרכב הגלובלית הזו, תוך הגנה על תשתית ה-OT שלה מפני איומים פוטנציאליים תוך הבטחת פעילות חלקה.

זה היה באמת מאמץ משותף לא רק בין צוותים אלא בין 15 מפעלי ייצור ברחבי העולם, כדי להגדיל באופן דרמטי את טביעת הרגל והמודעות של הארגון בתחום אבטחת הסייבר, ולהציב את פתחו לעידן חדש של תרבות אבטחת הסייבר.

כעת, עם הפתרון הקיים, חברת הרכב אינה סובלת מהפרעות בתהליך העבודה שלה.

כדי לגלות עוד על איך OPSWAT מובילה בתעשייה MFT פתרון, Managed File Transfer MetaDefender ( MFT ) , שיכול להועיל לתשתית הקריטית שלך, פנה אל OPSWAT מומחה היום.